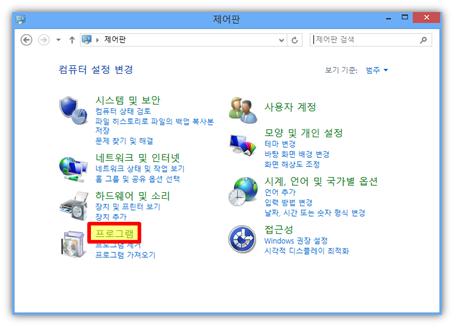

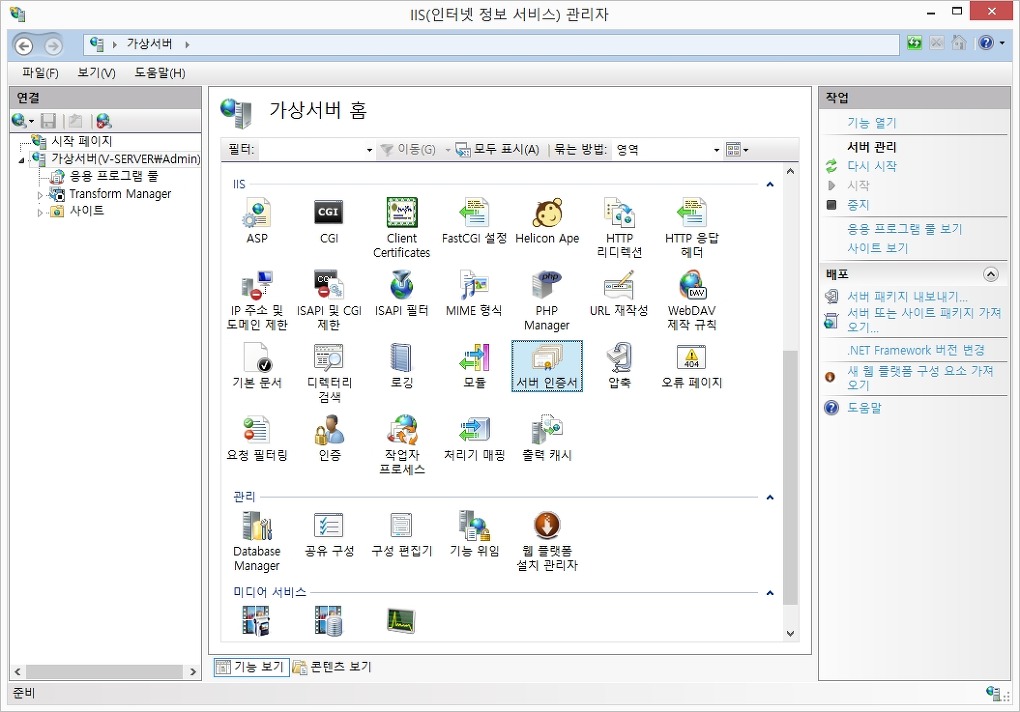

과기정통부, MEC 기반 5세대(5G) 이동통신 융합서비스 활성화를 위한 정책 간담회 개최

[보안뉴스 박미영 기자] 과학기술정보통신부(이하 과기정통부) 최기영 장관은 지난 23일 코로나19에 대응하기 위해 인천국제공항에 구축된 5G 기반 비대면 안전·방역 서비스 현장을 방문하고, 디지털 경제를 견인할 5G 융합서비스 활성화를 위한 정책 간담회를 개최했다.

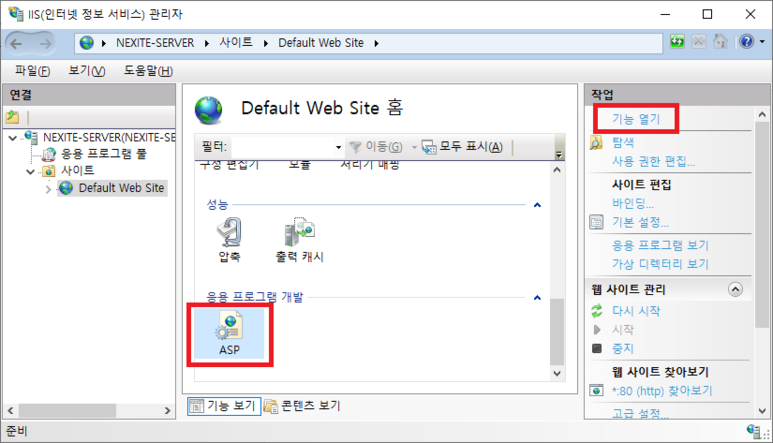

[자료=과기정통부]

동 서비스는 디지털 뉴딜의 일환으로 과기정통부가 한국지능정보사회진흥원(이하 NIA)과 함께 추진한 ‘MEC 기반 5G 융합서비스 발굴 및 공공선도 적용’ 사업을 통해 구축됐다. ‘MEC(모바일 엣지컴퓨팅)’ 통신망의 데이터를 서비스 현장에서 처리하는 기술로, 5G의 초고속·초연결·초저지연 장점을 구현하는 로컬 서비스 허브다.

코로나19에 대응하기 위한 비대면 안전·방역 서비스 모델은 SKT 주관으로 원익로보틱스, 카스, 네이블커뮤니케이션즈, 인천국제공항공사 등이 참여한 컨소시엄을 통해 인천국제공항 제2여객터미널 출입국장에 구축됐다.

전 세계적 코로나 팬데믹 상황에서 국내와 해외를 연결하는 관문인 인천국제공항에 MEC 서버를 구축하고 5G 기반 자율주행로봇·키오스크 등을 통해 이용객에 대한 발열·마스크 미착용 감지, 감염 의심자 검사 유도 및 유증상자 발생 시 이동경로 조회·소독 등의 비대면 방역 서비스를 제공한다.

또한, 실시간 인공지능 영상 분석을 통해 공항 내 쓰러진 이용객·작업자 및 화재 상황, 수화물 낙하 등 위험요소를 감지·통보하는 비대면 안전 서비스도 제공함으로써 대한민국의 방역 신뢰성을 높이고 국민의 안전한 이동을 지원할 것으로 기대된다.

특히, 초고속‧초저지연 서비스 구현을 위해 28㎓ 기지국을 구축(입국장, 수화물 처리시설 등)했으며, MEC 플랫폼에 국산 인공지능 반도체 기술을 활용하는 등 최신 정보통신기술의 테스트베드 역할도 수행하고 있다. 이를 통해 디지털 뉴딜의 성공적 추진을 위한 국내 산업 기반 조성에 기여하고 있다.

이외에도 ‘MEC 기반 5G 융합서비스 발굴 및 공공선도 적용’ 사업을 통해 원격교육, 도로관리, 방역·교육, 헬스케어, 스마트산단, 환경관리 등 총 7개 서비스 모델을 공공 부문에 선도 적용했다.

한편 NIA, 이통사(KT, SKT, LGU+) 및 관련 기업·기관(MEC 포럼, 네이버비즈니스플랫폼, 텔코웨어, HFR) 등이 함께한 정책 간담회에서는 ‘MEC 기반 5G 융합서비스 활성화’를 위한 선제적 투자, MEC 오픈 생태계 구축 및 산업 경쟁력 강화 등에 대한 정책 방향을 발표하고 심도 깊은 의견을 나눴다.

과기정통부 최기영 장관은 “5G는 혁신적 서비스 창출을 통해 경제를 견인하는 디지털 인프라”라며, “5G를 5G답게 활용할 수 있도록 하는 모바일 엣지컴퓨팅 기반의 융합서비스 활성화를 통해 디지털 뉴딜의 성과를 가시화하고 디지털 경제를 선도하겠다”고 밝혔다.

과기정통부는 2021년 상반기 내 전문가 의견 수렴 등을 거쳐 ‘MEC 기반 5G 융합서비스 활성화 대책’을 수립·발표할 계획이다.

출처 URL : https://www.boannews.com/media/view.asp?idx=93707&page=1&kind=2

이 게시글이 문제가 될 시, 삭제하겠습니다.