위 게시글에 문제가 있을 시, 삭제하겠습니다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

고래는 수중 생활에 적합하도록 진화된 신체 구조를 가지고 있지만, 해부학적으로는 뒷다리뼈가 남아있다. 먼 옛날 고래의 조상은 육상 생활을 했기 때문이다. 인간의 꼬리뼈 역시 비슷한 사례다. 이렇게 현재는 거의 이용하지 않거나 퇴화되었지만, 예전의 흔적이 남아 지금까지 전해지는 것을 ‘흔적기관’이라고 한다.

생물학이 아닌 IT 생태계에도 이렇게 ‘흔적기관’처럼 남은 것이 적지 않다. PC를 비롯한 디지털기기 등장 초기에는 당연하게 여겼던 기능이나 관행의 일부가 그것인데, 기술의 진보 및 트렌드의 변화 때문에 사실상 무의미해졌음에도 불구하고 이런저런 이유 때문에 아직도 남아있는 경우가 있다.

키보드 좌측 상단의 키 배열이 Q, W, E, R, T, Y로 시작하는 이른바 ‘쿼티’ 키보드는 PC뿐만 아니라 스마트폰, 태블릿을 비롯한 다양한 디지털 기기에서 가장 많이 이용하는 키보드다. 하지만 어린이나 어르신과 같이 IT 기기의 이용에 익숙하지 않은 이용자들은 왜 키보드의 배열이 A, B, C, D로 시작하지 않냐고 의문을 제기하기도 한다.

이러한 쿼티 배열의 키보드는 컴퓨터가 등장하기 이전부터 이용하던 19세기 타자기의 자판에서 비롯된 것이다. 이는 1868년, 미국의 발명가인 크리스토퍼 레이선 숄스(Christopher Latham Sholes)가 처음 발명한 이후, 100년이 넘는 세월 동안 널리 쓰였다.

그러다 보니 타자기와 유사한 역할을 하는 컴퓨터용 키보드에서 자연스럽게 쿼티 배열의 자판이 적용되었으며, 이는 2022년 현재까지 이어지고 있다. 다만, 이런 배열의 자판을 개발하게 된 이유는 밝혀지지 않았다. 너무 빠르게 타자를 치면 타자기가 잘 고장나기 때문에 일부러 타자 속도를 늦추기 위해 이런 배열의 자판을 고안하게 되었다는 설도 있지만, 확실하지는 않다.

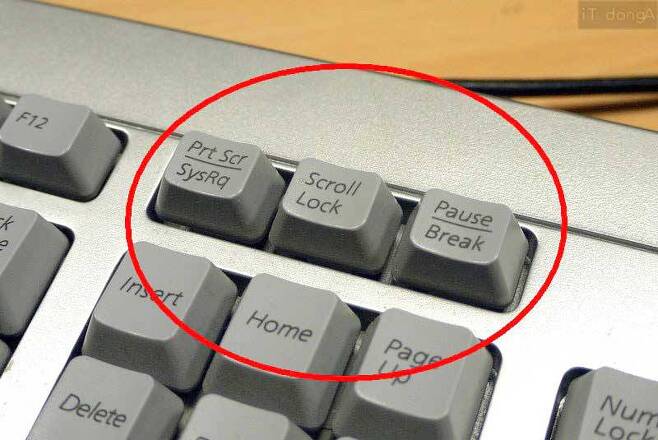

키보드 문자입력패드와 숫자패드 사이에 ‘SysRq’, ‘Scroll Lock’, ‘ Pause/Break’ 키는 현대 PC 환경에서 이용 빈도가 극히 낮은 편이다. 이는 1980~90년대까지 이용하던 도스(DOS) 운영체제의 흔적이다. SysRq는 ‘System request(시스템 호출)’의 줄임말로, 도스(Dos)와 같은 문자기반 운영체제에서 다중작업을 할 때 주로 이용했다. SysRq키를 누른 상태로 명령어를 입력하면 응용프로그램이 실행된 상태에서도 도스에 직접 명령어를 입력할 수 있었다.

Scroll Lock키의 경우, 도스 운영체제 상에서 화면에 표시된 텍스트가 너무 길어질 경우 유용했다. 커서를 움직여 화면을 한 줄씩 스크롤 하면 시간이 오래 걸리지만, Scroll Lock키를 눌러 기능을 활성화시킨 후에 방향키를 움직이면 커서는 그대로 있고 화면 전체가 스크롤되므로 보다 편리하게 지나간 화면을 확인할 수 있었다.

Pause/Break키의 경우, 도스 상에서 한창 실행되던 작업을 멈추고자 할 때 이용하는 키였다. 이를테면 dir 명령어를 입력해서 파일 목록을 출력하는 도중, Pause/Break키를 누르면 잠시 작업이 멈추므로 목록 중간의 내용을 확인하는데 유용했다. 이러한 SysRq, Scroll Lock, Pause/Break키의 고유 기능은 윈도 운영체제 기반의 PC에서는 거의 쓸모가 없지만, 일부 응용 프로그램에서 단축키 용도로 이들 키를 이용하는 경우는 있다.

: HDD(하드 디스크 드라이브)나 SSD(솔리드 스테이트 드라이브)와 데이터 저장장치를 컴퓨터에 장착하고 운영체제에서 확인하면 제조사에서 밝힌 용량에 비해 적게 표시되곤 한다. 이는 저장장치 업계에서 이용하는 용량 계산의 기준과 운영체제 상에서 이용하는 용량 계산의 기준이 다르기 때문이다.

마이크로소프트 윈도 시리즈 등의 컴퓨터용 운영체제 상에서는 2진법으로 저장 장치 용량을 표기한다. 따라서 1MB는 1024KB가 된다. 하지만 저장장치 제조사들은 10진법 기반으로 제품의 용량을 표기한다. 이 경우 1MB는 1000KB인 것이다. 이는 컴퓨터 시장 초창기인 1970~80년대 시절부터 이어온 관행인데, 이렇게 하면 실제 이용할 수 있는 용량보다 큰 것처럼 제품의 사양을 표기할 수 있는 마케팅 상의 이점도 있다.

다만, 컴퓨터용 저장 장치의 전체 용량이 급속히 커지면서 실제 용량과 표기 용량의 차이 역시 점차 커지기 시작했다. MB(메가바이트) 시절의 저장장치를 쓰던 시절이라면 2~3% 정도의 차이밖에 나지 않아 큰 문제가 되지 않았지만 TB(테라바이트) 단위까지 용량이 커진 현재, 실제 용량과 표기 용량과의 차이는 10%에 달할 정도다. 이를테면 ‘1TB’라며 팔리는 HDD나 SSD 제품의 실제 이용 가능 용량은 931GB에 불과하다. 소비자 입장에서는 속는 기분이겠지만 아직도 위와 같은 관행은 이어지고 있다.

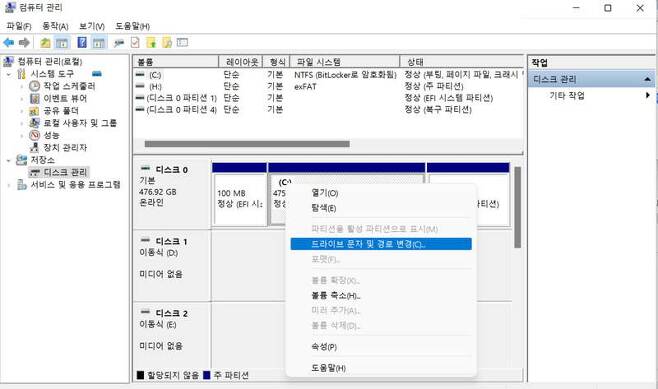

PC 시스템에서 파일 탐색기를 열어 탑재된 드라이브(저장소)의 목록을 살펴보면 거의 예외 없이 C 드라이브(C:)로 시작하는 것을 확인할 수 있다. USB 메모리나 외장하드 등을 꽂아 드라이브 수를 늘리더라도 D, E, F 드라이브 등으로 이어갈 뿐, A나 B 드라이브는 나타나지 않는다.

이는 플로피 디스크 드라이브(FDD)를 주요 저장장치로 이용하던 1990년대 이전 PC 시스템의 흔적이 현대까지 이어진 것이다. 당시 PC 운영체제 시장의 주류를 이루던 도스운영체제는 플로피 디스크를 꽂아 부팅했으며, 첫번째 플로피 디스크 드라이브가 바로 A 드라이브, 두번째 플로피 디스크 드라이브가 B 드라이브로 지정되곤 했다.

그리고 1990년대 이후부터 HDD가 PC 시스템에 탑재되기 시작하며 C 드라이브로 지정되었다. 하지만 이후 PC 시장의 트렌드 변화에 따라 플로피 디스크 드라이브가 탑재되지 않게 되었음에도 불구하고 윈도 운영체제의 저장소는 C 드라이브에서 시작하는 것이 관행으로 굳어진다. 참고로 현대의 윈도 운영체제 기반 시스템에서 ‘컴퓨터 관리’ 메뉴의 ‘저장소’ 메뉴를 통해 C나 D 드라이브를 A나 B 드라이브로 이름을 임의 변경하는 것은 가능하다. 하지만 굳이 그럴 필요가 없는데다 일부 응용프로그램의 실행 오류를 유발할 수 있으므로 추천하지 않는다.

위 포스팅이 문제될 시 삭제처리 하겠습니다.

요약 : IT 외신인 블리핑컴퓨터에 의하면 리눅스 생태계에서 새로운 랜섬웨어가 발견됐다고 한다. 이 랜섬웨어의 이름은 치어스(Cheers)라고 하며, VM웨어 ESXi 서버를 노리는 것으로 분석됐다. 주로 .log, .vmdk, .vmem, .vswp, .vmsn 확장자를 가진 파일들을 암호화하여 .cheers로 바꾼다. 독특한 건 암호화 후 파일 이름을 변경하는 게 아니라 파일 이름부터 변경하고 암호화를 실시한다고 한다. 피해자들에게는 고유의 토르 주소가 제공되며, 이 주소로 접속함으로써 공격자들과 협상할 수 있다.

[이미지 = utoimage]

배경 : ESXi 서버는 가상화 플랫폼으로, 전 세계적인 대기업들 사이에서 널리 사용되고 있다. 여기에 저장된 데이터를 랜섬웨어 공격으로 암호화할 경우 기업 운영과 사업 행위에 심각한 차질이 빚어질 수 있고, 이는 천문학적인 손해로 이어질 수 있다. ESXi 서버는 공격자들이 자주 노리는 IT 구성 요소다.

말말말 : “이들은 현재 이중 협박 전략을 사용하고 있습니다. 파일을 미리 빼돌린 후에 암호화를 하는 것이죠. 그리고 피해자가 협상에 응하지 않으면 파일을 공개하겠다고 다시 한 번 협박합니다. 현재까지 한 해양 조직 하나, 벨기에 병원 한 곳, 한 금융 업체가 당한 것으로 보입니다.” -트렌드마이크로(Trend Micro)-

위 게시글에 문제가 있을 시, 삭제하겠습니다.

마이크로소프트의 인터넷 익스플로러는 여전히 살아있다. 하지만 오래가지는 않을 것이다. 여전히 인터넷 익스플로러(IE)에 의존하는 사용자에게 나쁜 소식이 있다. 마이크로소프트가 인터넷 익스플로러 데스크톱 애플리케이션의 공식적인 지원을 2022년 6월 15일부로 종료한다.

IE를 대체하는 앱은 마이크로소프트 엣지로, 이미 ‘인터넷 익스플로러 모드’를 제공하고 있다. 앞서 마이크로소프트는 2019년 엣지 브라우저 내에 IE 모드를 추가할 계획이라고 밝혔고, 엣지 내에서 가상화된 브라우저를 구성하는 기능을 구현했다. 마이크로소프트가 이런 결정을 내린 이유는 현대적인 엣지 브라우저는 인터넷 익스플로러보다 더 나은 보안을 제공하기 때문이다. 갑작스러운 결정은 아니다. 마이크로소프트는 2020년 하반기 IE로 수백 개의 사이트에 접속하는 사용자를 엣지로 강제 부팅해 IE의 끝을 예고한 바 있다.

지난해 마이크로소프트는 “엣지는 인터넷 익스플로러보다 더 빠를 뿐 아니라 안전하며, 더 현대적인 브라우징 경험을 제공한다. 또한 기존 구형 웹사이트와 애플리케이션과의 호환이 떨어진다는 주요 우려에도 대처할 수 있다”라고 설명했다.

하지만 예외가 있다. FAQ에서 마이크로소프트는 인터넷 익스플로러를 윈도우 10 20H2 및 이후 운영체제에서만 단계적으로 폐지할 방침이다. 따라서 윈도우 8.1을 사용하고 있으면 IE의 지원 종료가 적용되지 않는다. (그러나 종국에는 윈도우 10의 이전 버전에서도 지원이 종료될 것이다.) MSHTML(Trident) 엔진으로 웹 콘텐츠를 임베드하는 앱 개발자도 우려할 필요가 없다. 마이크로소프트는 IE11 지원이 종료되더라도 해당 앱은 변경되지 않으며, 계속 지원될 것이라고 말했다.

다행스럽게도 엣지에서 인터넷 익스플로러 모드를 활성화하는 방법은 달라지지 않았다. 물론 가장 먼저 PC에 마이크로소프트 엣지가 있어야 하는데, 아마도 작업표시줄에서 엣지를 발견할 수 있을 것이다. IE 모드는 엣지 설정에서 활성화할 수 있다.

주소표시줄에 edge://settings/defaultbrowser를 입력한 후 엔터 키를 누르거나, 엣지 설정 메뉴에 접속해 사이드바에서 ‘기본 브라우저’를 선택해도 된다. ‘사이트를 인터넷 익스플로러 모드로 다시 로드할 수 있습니다.’라는 항목의 토글을 켜면 호환 모드가 활성화된다. IE 모드를 언제 사용할지도 설정할 수 있다. 설정을 마친 후에는 브라우저를 재시작해야 한다.

물론 마이크로소프트는 이런 호환성 모드를 사용하는 것보다는 엣지를 사용하기를 바랄 것이다. 엣지를 기본 브라우저로 설정하는 방법도 살펴보자. 엣지 설정 메뉴의 ‘프로필’에서 ‘브라우저 데이터 가져오기’를 클릭한 후, 상단 드롭다운 메뉴에서 가져올 항목을 ‘마이크로소프트 인터넷 익스플로러’로 선택하면 된다. ‘가져오기’를 클릭하면 엣지가 인터넷 익스플로러 설정과 동일한 방식으로 자체 구성한다.

마이크로소프트가 인터넷 익스플로러의 지원 종료를 결정하게 된 기술적인 이유는 다음 영상에서 확인할 수 있다.

출처 URL:

https://www.itworld.co.kr/news/237674#csidxbb39837428edb8b916b3b4dcc2b2273

이 게시글이 문제가될시 삭제하겠습니다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

최근 몇 년간 보이스피싱 관련 사기피해는 전반적으로 감소하는 추세이나 신종 범죄 수법인 메신저피싱으로 인한 피해는 오히려 매년 증가하고 있다. 특히 2021년도 메신저피싱 피해액은 전년 대비 165.7%(+618억원) 급증한 991억원으로, 보이스피싱 피해 유형 중 58.9%를 차지하고 있다.

[이미지=utoimage]

방송통신위원회·금융위원회·경찰청·금융감독원은 코로나19 이후 비대면 매체 이용이 증가하면서 메신저피싱(messenger phishing) 사기가 급증하고 있어 이로 인한 국민의 피해가 예상되고 있다며 각별한 주의를 당부했다. 방송통신위원회는 이동통신사업자, 한국정보통신진흥협회(KAIT)와 협력해 13일부터 이동통신 3사 명의로 가입자에게 ‘메신저피싱 주의 안내’ 문자메시지를 순차 발송하고, 알뜰폰 가입자에게는 요금고지서로 피해 예방 정보를 안내할 예정이다.

메신저피싱은 ‘가족, 지인을 사칭한 범죄자가 피해자에게 휴대폰 파손 등 불가피한 상황을 알리며 악성 링크에 연결하도록 유도한 후 개인정보를 탈취해 자금을 편취하는’ 사기 수법이다. 메신저피싱은 ‘메신저피싱 예방 수칙’을 준수하면 피해를 줄일 수 있다. ‘메신저피싱 예방 수칙’은 △실제 가족·지인이 맞는지 반드시 직접 전화 통화로 확인 △긴급한 상황을 연출하더라도 전화로 확인 전에는 절대 송금 금지 △가족·지인 본인이 아닌 타인의 계좌로 송금 요청 시 일단 의심한다.

금융당국은 원격조종앱에 의한 메신저피싱 사기피해 사례가 많은 점을 감안해 금융회사가 원격조정앱 구동을 차단하는 금융앱 기술을 도입하도록 유도하고, 언론에 신분증 및 금융거래정보를 탈취해 자금을 편취하는 사기 수법을 집중 홍보할 것이라고 밝혔다. 또한 경찰청은 전국 시도청에 설치된 사이버경제범죄수사팀을 중심으로 3월 1일부터 10월 31일까지 8개월간 메신저피싱 등 사이버금융범죄 집중 단속을 실시하고, 단속뿐 아니라 범죄수익 동결·환수에도 만전을 기하는 등 관련 범죄에 엄정 대응하고 있다고 밝혔다. 메신저피싱 등 보이스피싱으로 의심될 경우에는 해당 금융회사에 연락해 지급정지 요청을 해야 하며, 112(경찰청)·1332(금융감독원)으로 연락하면 피해신고 및 피해금 환급 관련 상담을 받을 수 있다.

한상혁 방송통신위원회 위원장은 “피해 예방을 위해서는 SNS 등으로 개인정보나 금품 등을 요구받으면 상대가 누구든지 확인하고 또 확인해 보는 습관이 필요하다”고 강조하고, “앞으로도 관계기관과의 협력을 강화해 통신 금융사기 피해 예방을 위해 실효성 있는 해결 방안을 지속적으로 추진하겠다”고 밝혔다.

출처 URL : https://m.boannews.com/html/detail.html?mtype=1&idx=106749

이 게시글이 문제가 될 시, 삭제하겠습니다.

현대백화점그룹이 리눅스와 프라이빗 클라우드를 핵심으로 하는 IT인프라 혁신을 추진한다. 기존 유닉스 시스템을 리눅스로 전환하는 동시에 클라우드 네이티브 애플리케이션 개발환경을 도입한다.

SK㈜ C&C는 현대백화점그룹 계열사 IT인프라 아웃소싱 사업에 착수, 현대백화점그룹 계열 IT기업 현대IT&E와 함께 2027년까지 5년 간 IT인프라 운영과 디지털 전환을 지원한다고 24일 밝혔다.

SK㈜ C&C는 현대백화점그룹 계열사의 주요 시스템과 서비스를 클라우드 환경으로 전환해 데이터센터 공간과 전력 사용 효율성을 높인다. 현대백화점그룹 온라인몰 주요 서비스 관련 시스템은 유닉스에서 리눅스로 전환한다.

마이크로서비스, 데브옵스 등 다양한 개발 방법론을 도입하는 동시에 클라우드 네이티브 개발 환경도 구현한다. 프라이빗 클라우드 전환을 기본으로, 외부 퍼블릭 클라우드와의 연동도 지원해 보안과 확장성, 안정성을 만족시킨다는 계획이다. 그룹사 통합 회계 시스템, 그룹 통합 멤버십 H.포인트 통합관리 시스템 등 보안이 중요한 시스템은 물론 대외 신규 서비스를 프라이빗 클라우드 환경에 구현할 예정이다.

아울러 다양한 사내 클라우드를 자동 분석해 서비스별로 최적화된 자원을 배분하고, 대형 이벤트 시 서비스 이용량을 사전 예측해 대응토록 할 계획이다. 이를 통해 서비스 운영자들은 클라우드 인프라에 신경쓰지 않고 서비스 애플리케이션 최적화에 집중할 수 있다.

김석훈 현대IT&E 운영사업부문장은 “안정적인 계열사 시스템 운영은 물론 클라우드 기반 서비스로 고객 혁신을 이뤄낼 것”이라며 “그룹의 ESG(환경·사회·지배구조) 경영도 뒷받침하겠다”고 말했다.

신장수 SK㈜ C&C 하이브리드클라우드1그룹장은 “이번 사업을 통해 현대백화점그룹 계열사 전반에 걸친 클라우드 기반 디지털 혁신 인프라가 마련될 것”이라며 “계열사별 친환경 디지털 전환 목표에 맞는 최적의 서비스 개발·운영환경을 제공하는 DT 파트너가 되겠다”고 말했다

위 게시글에 문제가 있을 시, 삭제하겠습니다.

출처 : http://www.dt.co.kr/contents.html?article_no=2022052402109931650007

2012년 10월에 출시된 윈도우 8은 ‘파일 히스토리(File History)’라는 기능을 처음 제공했다. 이 기능은 윈도우 10과 윈도우 11에서 모두 지원되며, 사용자가 중요한 파일을 잃어버리지 않도록 한다.

쉽게 말하면, 파일 히스토리는 사용자가 기본 폴더나 사용자 계정과 관련된 디렉토리에 저장된 모든 파일에 대한 스냅샷 메커니즘이다. 라이브러리(Libraries)라고도 불리는 이 폴더는 문서와 음악, 사진, 비디오, 그리고 사용자의 원드라이브(OneDrive) 계정과 연동된 오프라인 파일을 포함한다.

일부 문서에서는 파일 히스토리를 백업 및 복구 툴이라고 부른다. 다만, 파일 히스토리는 특정 파일만 백업한다. 예를 들어, 드라이브 전체를 백업하거나 윈도우 설치 전체를 복구할 수는 없다. 이 작업은 시스템 전체 백업 및 복구 툴의 영역이다.

파일 히스토리는 앞서 언급한 폴더의 모든 파일과 로컬 원드라이브 콘텐츠의 스냅샷을 주기적으로 촬영한다. 이 스냅샷에서 파일의 이전 버전을 검토하고 검색하는 인터페이스도 제공한다.

또한, 윈도우 10, 윈도우 11의 파일 히스토리 지원 범위와 기능 차이도 알아보자. 다행히 두 운영체제의 파일 히스토리는 외형과 메커니즘이 거의 유사하다. 하지만 윈도우 10이 지원하는 스냅샷 지원 범위는 윈도우 11보다 넓다.

파일 히스토리 활성화에 관한 몇 가지 중요한 사항을 살펴보자.

윈도우 10와 윈도우 11은 기본적으로 파일 히스토리가 꺼져 있다. ‘제어판’에서 파일 히스토리를 설정하고 구성할 수 있다.

마이크로소프트에 따르면, 파일 히스토리는 USB 드라이브, 보통 100GB 이상의 SSD나 하드디스크와 같은 외장 드라이브를 대상으로 가장 원활하게 작동한다. 먼저 외장 드라이브를 PC에 연결한 다음, 파일 히스토리를 활성화한다.

기본 윈도우 드라이브에 비트로커(BitLocker)가 활성화된 경우, 파일 히스토리로 암호화된 라이브러리 폴더를 캡처할 외장 드라이브에도 ‘비트로커 투 고(BitLocker To Go)’를 활성화해야 한다. 이 작업도 웬만하면 파일 히스토리를 켜기 전에 하는 것이 좋다. 윈도우 10에서는 파일 탐색기에서 해당 드라이브를 마우스 오른쪽 클릭한 후 ‘비트로커 켜기(Turn on BitLocker)’를 누른다. 윈도우 11의 경우, 파일 탐색기에서 해당 드라이브를 마우스 오른쪽 클릭한 다음 추가 옵션 > 비트로커 켜기를 선택하면 된다. C 드라이브에 비트로커가 켜져 있지 않으면 이 단계를 건너뛰어도 된다.

파일 히스토리를 설정하려면 윈도우 검색창에 ‘제어판’을 입력한 후 ‘파일 히스토리’를 클릭하거나, 검색창에 ‘파일 히스토리’를 직접 입력해도 된다.

파일 히스토리는 비트로커 보호가 없는 외장 드라이브에 대해 경고를 표시한다. 왜냐하면 필자의 C 드라이브는 이미 비트로커를 사용하고 있기 때문이다. 따라서 해당 드라이브에서 비트로커를 켜면 경고가 사라진다.

해당 드라이브는 하단 창에 E 드라이브로 표시된다. 명목상 5TB 외장 하드 디스크이다.

창 오른쪽 하단의 ‘켜기’ 버튼을 클릭하면 해당 드라이브에 대해 파일 히스토리가 활성화된다. 대상 드라이브를 변경할 경우, 왼쪽 열 가운데에 표시된 ‘드라이브 선택’을 누른 다음, ‘사용 가능한 드라이브’의 목록을 확인한다.

여기서 파일 히스토리 백업에 사용할 드라이브를 클릭하면 된다. 기본적으로 가장 용량이 큰 드라이브를 파일 히스토리 드라이브로 선택한다.

참고로 목록에 네트워크 드라이브가 표시되게 하려면 로컬 시스템으로 매핑해야 한다. 오른쪽 하단의 ‘네트워크 위치 추가’를 클릭해 드라이브를 추가할 수 있다. 네트워크 드라이브 매핑이 이미 정의돼 있는 경우, ‘모든 네트워크 위치 표시’를 클릭한다.

그런 다음, 파일 히스토리의 메인 창으로 다시 이동해 ‘켜기’ 버튼을 누른다.

파일 히스토리의 고급 설정을 사용하면 파일 히스토리가 소모하는 용량에 막대한 영향을 미칠 수 있다. 파일 히스토리 메인 창에서 왼쪽 열의 ‘고급 설정’을 클릭한다. 고급 설정 섹션에는 파일 히스토리의 백업 기본값이 표시돼 있다. 필자는 파일 히스토리를 사용할 때 이 값을 주기적으로 변경한다.

필자의 경우 파일 히스토리의 스냅샷 대상에 속하는 폴더의 전체 콘텐츠 용량은 13.5~40GB이다. 이 폴더에는 여러 사진과 음악이 포함돼 있다. 매시간 스냅샷을 생성하면 하루에 스냅샷은 총 24개가 된다. 이들 용량은 324~960GB(약 1TB)이다.

필자는 파일 히스토리에 기본적으로 설정된 값을 변경했다.

스냅샷 빈도를 제한하고 파일 히스토리가 드라이브의 용량을 모두 소비하지 않도록 함으로써 향후 발생할 문제를 방지할 수 있다. 파일 히스토리 설정 작업은 여기까지가 끝이다.

스냅샷 빈도와 지속 시간을 변경하는 것 외에 스냅샷 대상에서 특정 폴더를 제외해 스냅샷 크기를 제한할 수 있다. 파일 히스토리 메인 창의 왼쪽 열에 있는 ‘폴더 제외’를 클릭해 이 작업을 수행하면 된다.

스냅샷에서 제외할 특정 폴더를 선택하면 파일 탐색기 인터페이스가 나타난다. 필자가 자주 제외하는 폴더는 다음과 같다.

필자는 300GB 이상의 스냅샷을 1.5GB로 압축해 드라이브에 보관한다. 그러면 해당 드라이브에 훨씬 더 많은 스냅샷을 저장할 수 있다.

어떤 시점에 파일 히스토리가 백업하는 폴더의 파일이 손상되거나 누락되면 설정 앱에서 복구할 수 있다. 시작 > 설정 검색창에 ‘파일 히스토리’를 입력한다. 그런 다음 ‘파일 히스토리로 파일 복원’을 선택한다.

‘개인 파일 복원’에서 폴더나 파일을 복원할 수 있다. 앞서 언급한 폴더는 이 창에 표시된 목록에서 모두 제외됐다.

하단의 녹색 백서클 화살표 아이콘을 누르면 파일 및 폴더를 복원할 수 있다. 메인 창에서 항목을 선택한 후 해당 아이콘 위에 마우스 커서를 놓으면 ‘원래 위치로 복원’이라는 문구가 표시된다. 해당 아이콘을 클릭하면 선택된 항목이 스냅샷 촬영 당시 상태로 복구되며, 현재 PC에 저장된 버전을 대체한다. 여러 파일을 복구하려면 ‘Ctrl’ 키를 누른 상태에서 원하는 항목을 선택한다.

이밖에 파일 히스토리 기능으로 폴더나 파일을 복원하는 또다른 2가지 방법은 다음과 같다.

파일 히스토리의 지원 범위와 관련해 한 가지 중요한 사실이 있다. 윈도우 10에서는 파일 히스토리가 백업하는 폴더에 다른 폴더를 복사할 수 있으며, 해당 폴더 역시 백업된다. 반면, 윈도우 11의 경우 백업되지 않는다. 그래서 윈도우 10의 범용 백업 툴은 윈도우 11에서는 전용 툴이 되는 셈이다.

파일 히스토리는 윈도우 10 또는 윈도우 11 사용자를 위한 기능이다. 사용자의 파일 콘텐츠를 대상으로 하며, 문서 폴더의 스냅샷을 촬영할 때 특히 유용하다.

필자는 작업 파일을 모든 ‘작업 중인 파일’을 보관하는 별도의 드라이브에 저장한다. 이 이미지 백업은 작업 중이거나 중요한 개인 파일을 보관하는 D 드라이브 및 F 드라이브에 있는 콘텐츠를 대상으로 한다. 또한, 필자는 음악과 비디오, 사진도 별도 드라이브에 저장한다. 따라서 필자는 작업용 PC에서 파일 히스토리를 사용해 매일 이미지를 백업한다. 참고로 필자는 윈도우 10을 기본 운영체제로 사용한다.

윈도우의 기본 라이브러리 파일을 사용해 중요한 것과 작업 중인 파일을 보관하는 사용자에게 파일 히스토리는 유용한 백업 스냅샷 기능이다. 효과는 개인차가 있을 수 있지만, 파일 히스토리의 보안 기능은 뛰어나다.

출처 URL:

https://www.itworld.co.kr/news/237434#csidx77cfaed53036236bdd03cf2fa275e6e

이 게시글이 문제가 될 시, 삭제하겠습니다.

이제 폴 가이즈를 누구나 무료로 즐길 수 있다.

17일, 에픽게임즈 코리아는 폴 가이즈가 오는 6월 21일부터 무료 플레이 서비스로 전환되며, 동시에 에픽게임즈 스토어, 닌텐도 스위치, 엑스박스 버전이 신규 출시된다고 밝혔다. 앞으로 플레이어들은 출시일에 맞춰 닌텐도 스위치, Xbox One, Xbox 시리즈 X│S, 플레이스테이션 4, 5, 그리고 에픽게임즈 스토어에서 언제나 즐길 수 있게 됐다. 에픽게임즈 계정을 사용하면 모든 플랫폼에서 크로스 플레이 및 크로스 프로그레션 기능도 완벽 지원한다.

무료 제공과 함께 개최되는 신규 시즌 ‘시즌1: 우리 모두 무료 플레이’도 함께 공개된다. 시즌 1과 함께 출시되는 시즌 패스에서는 신규 코스튬 및 콘텐츠를 잠금 해제할 수 있으며, 새 인게임 화폐 ‘쇼벅스’로도 구매할 수도 있다. 무료 전환 전 폴 가이즈를 구매한 모든 플레이어에게는 플랫폼에 무관하게 시즌 1 패스와 각종 아이템을 포함한 ‘레거시 팩’을 무료로 제공한다.

폴 가이즈는 무료 전환을 기념해 다양한 이벤트와 혜택을 제공할 예정이다. 우선, 사전 예약자에게는 인게임 아이템 최대 5개를 무료 제공한다. 또한 폴 가이즈 네이버 게임 라운지 채널에 가입 후 사전 예약 등록을 완료하면 추첨을 통해 총 1천 명에게 네이버페이 포인트 1만 원 쿠폰을 제공한다.

에픽게임즈 코리아 박성철 대표는 “폴 가이즈가 다음달부터 PC와 모든 콘솔 플랫폼에서 무료로 서비스됨으로써 앞으로 더 많은 플레이어들이 즐기실 수 있다는 사실에 매우 기쁘다.”라면서, “닌텐도, 엑스박스, 에픽게임즈 스토어 등 신규 플랫폼 출시를 통해 한층 높아진 접근성은 물론 지원하는 모든 플랫폼에서 완벽한 크로스 플레이의 장점을 많은 분들이 즐겨보시기를 바란다.”라고 밝혔다.

출처 : https://www.gamemeca.com/view.php?gid=1680311

문제가 될 시 삭제 하겠습니다.

해외로 취업해 외화 벌어들이는 북한 해커들…이제는 해외 기업 정보까지도 노려

요약 : 미국 정부가 북한 해커들에 대한 새로운 경고를 발표했다고 IT 전문 외신인 블리핑컴퓨터가 보도했다. 북한 정부가 북한의 개발자 및 해커들을 전 세계로 내보내고 있다는 내용이다. 내보내는 방법은, 프리랜서 개발자로 이들을 둔갑시키는 것이다. 고도의 IT 기술력을 갖춘 프리랜서들에 대한 수요는 세계 곳곳에서 증가하고 있기 때문에 북한 해커들을 잠입시키는 일이 어렵지 않다고 하며, 취업에 성공한 개발자들은 회사의 깊은 부분에까지 침투한다고 한다.

배경 : 코로나로 인해 세계적으로 원격 근무 체제가 확산됐고, 이 덕분에 장소에 구애받지 않고 면접을 보고 취업을 하는 현상이 여기 저기서 일어나고 있다. 북한이 바로 이 점을 노리고 있다고 볼 수 있다. 원래 북한 IT 전문가들은 러시아, 중국, 아프리카, 동남아시아에서 곧잘 근무하기도 했었다. 그런 활동들을 이어가다가 위장 취업에까지 이르게 된 것으로 보인다.

말말말 : “북한 정부는 해외의 기업들에 국민들을 적극 취업시키고 있습니다. 그렇게 해서 벌어들이는 돈은 대부분 국고로 들어가며, 이는 북한 정부의 주요 수입원이 됩니다

출처:https://www.boannews.com/media/view.asp?idx=106854

이 게시글이 문제가 될 시, 삭제하겠습니다

출시 새로운 버전의 오피스 스위트 ONLYOFFICE 문서 서버 7.1 ONLYOFFICE 온라인 편집자와 협업을 위한 서버 구현.

동시에 ONLYOFFICE DesktopEditors 7.1이 출시되었습니다., 온라인 편집기가 있는 단일 코드 기반에 구축되었습니다. 데스크탑 편집기는 웹 기술을 사용하여 JavaScript로 작성된 데스크탑 응용 프로그램으로 설계되었지만 외부 서비스에 의존하지 않고 사용자의 로컬 시스템에서 자체적으로 사용할 수 있도록 설계된 단일 패키지로 클라이언트 및 서버 구성 요소를 결합합니다.

자체 구내에서의 협업을 위해 ONLYOFFICE와의 완전한 통합을 제공하는 Nextcloud Hub 플랫폼을 사용할 수도 있습니다. Linux, Windows 및 macOS용 준비 빌드가 생성됩니다.

ONLYOFFICE는 MS Office 및 OpenDocument 형식과의 완전한 호환성을 주장합니다. 지원되는 형식은 DOC, DOCX, ODT, RTF, TXT, PDF, HTML, EPUB, XPS, DjVu, XLS, XLSX, ODS, CSV, PPT, PPTX, ODP입니다. 플러그인을 통해 편집기의 기능을 확장할 수 있습니다. 예를 들어 플러그인을 사용하여 템플릿을 만들고 YouTube 동영상을 추가할 수 있습니다.

문제가 될 시 삭제하겠습니다.

MS의 최신 윈도우 운영체제인 윈도우 11에 있어 최신 보안 업데이트를 적용시 일부 앱과 드라이버와 충돌하여 블루스크린이 발생한다는 소식이 전해졌다.

지난 5월 10일부터 마이크로소프트는 윈도우 11의 새로운 녹음기 앱의 프리뷰를 시작했다. 녹음 및 재생 안에 새로운 오디오 시각화가 추가됐으며, 앱 안에서 녹음 장치와 파일 형식을 변경하는 기능이 새롭게 추가됐다. 마이크로소프트는 피드백 허브에서 가장 많은 요청을 받은 사항이었다고 밝혔다.

윈도우 11의 윈도우 앱에서 가장 예상치 못한 변화이자 흥미로운 업데이트는 아마도 시계 앱일 것이다. 현재 시계 앱은 일반적인 타이머, 알람, 스톱워치, 세계 시간 기능에 더해 포커스 세션(Focus Session)과 마이크로소프트 투두(Microsoft To-Do) 기능을 추가했다.

마이크로소프트는 포커스 세션이 중요한 새로운 기능이라고 설명했다. 그 이유는 쉽게 알 수 있다. 음악이 재생될 때 가장 집중력이 높아지는 사용자라면 포커스 세션과 스포티파이(Spotify)의 통합이 마음에 들 것이다. 포커스 세션에서는 스톱워치로 시간을 계획하고 관리할 수 있다. 포커스 세션 중 계정을 스포티파이에 연결하면 클래식 음악, 일렉트로닉, 트랜스 등 원하는 음악을 재생할 수 있다(전화를 받는 경우에 대비한 음소거 버튼도 있다).

시계 앱은 투두와도 통합돼 있어 투두에 설정해 둔 작업을 달성하고 바로 확인할 수 있다. 또한 마이크로소프트 리워드(Microsoft Rewards)처럼 일일 목표를 연속으로 달성해 스트릭(streak)을 이어나갈 수 있다.

문제가 발생하는 윈도우 11업데이트 버전은 5월 보안 업데이트에 적용된 KB5013943인데, 해당 업데이트를 다운로드 받으면 사용중 일부 앱과 충돌하거나 윈도우가 검은색 화면으로 표시되기도 하고 PC 부팅 시엔 종종 블루스크린이 발생한다.

때문에 현재까지 알려진 임시 조치 방편으로는 윈도우 11사용자 기준 KB5013943 업데이트를 받았으면 해당 업데이트를 제거하는 방법을 추천하고 있으며, 선택적 보안 업데이트인 만큼 해당 문제가 픽스된 이후에 업데이트를 다운로드 받는 것을 권장하고 있다.

편 해당 KB5013943 보안 업데이트시 윈도우 블루스크린이 발생하는 버그는 윈도우 11 버전에서만 발생하며, 그 외의 윈도우 버전에선 발생하지 않는 것으로 확인됐다.

출처 : 맨즈랩(http://www.manzlab.com)

이 게시글이 문제가 될 시, 삭제하겠습니다.

라이엇게임즈가 오는 25일 적용될 예정인 리그 오브 레전드(이하 롤) 12.10 패치 주요 내용을 공개했다. 모든 챔피언에 대한 내구력을 전체적으로 상향하는 것이기에 적용 후 메타에도 큰 변화가 찾아올 것으로 보인다.

라이엇게임즈 롤 소환사의 협곡 팀 소속 ‘플록스(Phlox)’ 디자이너는 17일 본인 트위터를 통해 12.10패치 프리뷰를 공개했다. 주 내용은 제작진이 5월 초에 예고했던 모든 챔피언 내구력 상향이다. 우선 모든 챔피언 기본체력이 70포인트 높아지고, 레벨당 체력은 14포인트, 레벨당 방어력은 1.2포인트, 레벨당 마법 저항력은 0.8포인트씩 상향된다. 아울러 적의 체력 회복 효과를 감소시키는 ‘고통스러운 상처’와 상대 방어력과 마법 저항력을 퍼센트 단위로 낮추는 퍼센트 관통력도 줄어든다.

제작진이 챔피언들을 단단하게 만드는 이유는 플레이에 대한 만족도를 높이기 위함이다. 위협적인 챔피언은 일부 스킬만으로도 순식간에 킬을 기록하고, 상대적으로 생존력이 낮은 챔피언은 적에 대처할 틈도 없이 사망하는 것이 각 챔피언에 대한 플레이 만족도를 저하하고, 교전의 재미를 떨어뜨린다는 것이 제작진의 판단이다.

다만 모든 챔피언이 너무 탄탄해서 킬 없이 15분 간 대치만 하는 게임을 지향하는 것은 아니라고 전했다. 실제로 12.10패치에는 내구력 상향과 함께 챔피언 체력 회복이 10~28% 줄어들며, 보호막도 10% 감소하며, 체력 회복과 보호막 체계도 같은 비중으로 줄어든다. 또, 포탑과 바론 공격력도 전체적으로 높아진다. 내구력 상향과 함께 주요 오브젝트 공격력을 높이고, 체력 회복을 낮춰 균형을 잡으려는 의도로 보인다.

모든 챔피언에 영향을 미치는 대규모 패치인만큼 제작진 역시 이후 상황을 주시하겠다고 전했다. 따라서 12.10 패치에는 챔피언별 밸런스 조정을 진행하지 않으며, 패치 후 상향 또는 하향이 필요한 챔피언을 확인해 그 주 목요일에 추가적인 밸런스 패치를 진행할 것이라 밝혔다.

출처 : https://www.gamemeca.com/view.php?gid=1680327

문제가 될 시 삭제하겠습니다.

최근 대선과 정권 교체로 인해 그 어느 때보다 북한 해커 그룹의 정보수집 활동 활발

북한 정부의 지원을 받고 있는 해킹 그룹 SectorA 중 6개 그룹이 활동한 것으로 확인

스피어 피싱 이메일, 워터홀 공격, 한글·워드 파일 등 이용한 악성코드 배포 등 다양한 수법

NSHC ThreatRecon 팀, 대선 시기 중 북한 정부 지원 해킹그룹 SectorA 활동 내용 공개

대선시기였던 2022년 1분기에 북한 해킹 그룹의 활동이 더욱 활발했다는 내용의 분석 보고서가 나왔다. NSHC(대표 최병규)의 ThreatRecon 팀이 북한 정부의 지원을 받아 활동하고 있는 해킹 그룹 SectorA에 대한 1분기 활동 분석 보고서를 공개했다.

ThreatRecon 팀은 2022년 1월에서 3월까지 북한 정부의 지원을 받는 SectorA 그룹 중 총 6개의 해킹그룹이 활동한 것을 발견했다. SectorA 해킹 그룹은 한국과 관련된 정치, 외교 정보를 수집하거나, 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 수행했으며, 스피어 피싱(Spear Phishing) 이메일 공격, 피싱(Phishing) 이메일 공격, 한글 파일(HWP)과 MS 워드(Word) 파일 형태의 악성코드 유포 등의 다양한 전략과 수법을 사용한 것으로 알려졌다.

보고서에 따르면 SectorA그룹의 공격 대상은 외교, 정치 분야 종사자에 그치는 것이 아니라, 탈북 관련 인권단체 및 관련 종사자, 대학교에 근무하는 관계자, 그리고 부동산, 주식 및 가상화폐 등에 투자를 하고 있는 일반인들까지 확장되고 있다.

ThreatRecon팀의 보고서에는 이번 공격자들이 지난 1월부터 3월까지 사용한 각종 공격 방법에 대한 상세한 분석 내용이 포함돼 있다.

출처: https://www.boannews.com/media/view.asp?idx=106761

이 게시글이 문제가 될 시, 삭제하겠습니다.

유럽의 엔드포인트 보안 업체 이셋(ESET) 코리아는 ESET 리눅스 서버 전용의 악성코드 방역을 위한 안티바이러스 제품인 ‘이셋 리눅스 파일 시큐리티(ESET File Security for Linux Server)’가 정보통신기술협회(TTA)의 GS(Good Software) 인증 1등급을 획득하고 조달 등록을 완료했다고 전했다.

이셋 리눅스 파일 시큐리티는 다양한 리눅스 OS를 지원하면서 리눅스 서버의 랜섬웨어 차단 기능이 포함돼 있다. 낮은 리소스 점유율을 자랑하고, 크로스플랫폼을 보호하며, 원격 관리 및 Linux 쉘 명령어를 지원한다.

GS인증은 정부가 인증하는 것으로 엄격한 시험을 통해 소프트웨어의 기능성, 사용성, 효율성, 유지보수성의 품질을 평가해 부여된다.

이셋코리아 양희동 대표는 “이셋 리눅스 서버용 제품이 GS인증 1등급을 획득함으로써 제품의 기술력을 인정받고, 리눅스 백신으로는 유일하게 조달청에 등록돼 공공기관은 입찰 진행을 하지 않고 제품을 쉽게 구매할 수 있게 됐다”며 “이셋은 공공기관의 리눅스 서버 방역에 크게 기여할 수 있게 됐다”고 말했다.

출처 : https://www.boannews.com/media/view.asp?idx=67014&page=8&kind=3

문제가 될 시 삭제하겠습니다.

MS는 미국 시간 5월 10일 매월 보안 패치 ‘패치 투스데이’를 발표 했다. 이것은 「Windows 10」의 버전 「20H2」와 「1909」에 있어서, 마지막 보안 업데이트가 되기 때문에, 동사는 유저에게 업그레이드를 촉구하고 있다.

Microsoft는 Message Center에서 다음과 같이 말했다 . 2022 년 5월 10일 현재 Windows 10 버전 20H2 의 ‘Home’ 에디션과 ‘Pro’ 에디션 , Windows 10 버전 1909의 모든 에디션이 서비스 종료에 도달했습니다. 월 보안 업데이트 는 이러한 버전에 대한 마지막 업데이트입니다. 프로그램이 배달되지 않음”

5월의 월례 보안 패치에서는 74건의 취약성이 수정되었으며, 그 대부분이 Windows에 영향을 미치는 것이다. 그 중에서도 「CVE-2022-26925」는 이미 악용되고 있어 주로 Windows 서버 등에 영향이 있다.

Windows 20H2(October 2021 Update)는 2021년 10월에 출시 되었다. 이 회사는 2022년 1월부터 대상이 되는 20H2 머신을 Windows 10 21H2 로 자동 업데이트 하고 있다. 이에 따라 Windows 11 과 마찬가지로 기능 업데이트 빈도를 지금까지의 연 2회에서 연 1회로 이행했다.

지원 기간은, 2021년 11월에 릴리스된 Windows 10 21H2 의 「Home」「Pro」에디션이 18개월간, 「Enterprise」 「Education」가 30개월간이다. Windows 11 의 경우, 「Home」 「Pro」가 24개월간, 「Enterprise」 「Education」가 36개월간 서포트된다. Windows 10의 21H2 이후의 업데이트는 2022년 후반에 진행될 것으로 보인다.

버전 20H2 및 1909 사용자는 신속하게 마이그레이션하는 것이 중요합니다. 앞으로 월간 보안 업데이트가 배포되지 않아 랜섬웨어와 악성 코드에 감염 될 위험이 높아질 수 있습니다.

동사는 「Windows Update」로, Windows 10의 지원 대상외 버젼등을 자동적으로 업데이트한다고 한다.

앞으로 보안 업데이트가 전달되지 않는 Windows 10 20H2의 에디션 은 ‘Home’, ‘Pro’, ‘Pro Education’, ‘Pro for Workstations’다. Windows 10의 버전 1909는, 「Home」 「Pro」 「Pro Education」 「Pro for Workstations」가 정확히 1년전에 서비스 종료를 맞이하고 있다.

10일 이후, Windows 10 1909에서 지원 대상외가 되는 에디션은, 「Windows 10 Enterprise」 「Education」 「IoT Enterprise」이다.

Microsoft는 기업 사용자에게 Windows 10에서 Windows 11로 업그레이드하도록 촉구하고 있다. 이 회사는 최근 사내 장치 19만대를 5주 만에 Windows 11로 업그레이드 했다고 밝혔다. 그러나 하드웨어 요구 사항 을 충족하지 않는 일부 오래된 장치는 마이그레이션할 수 없었다고 한다.

사용자는 자신의 장치가 Windows 11의 시스템 요구 사항을 충족하는지 PC Health Check 앱을 사용하여 확인할 수 있습니다.

출처: https://japan.cnet.com/article/35187429/

이 게시글이 문제가 될 시, 삭제하겠습니다

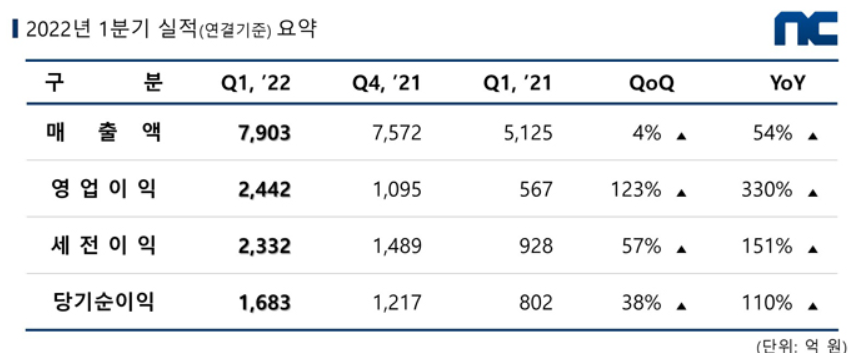

리니지W 성과를 토대로 엔씨소프트가 1분기에 전년보다 330% 증가한 영업이익을 기록했다.

엔씨소프트는 13일, 자사 2022년 1분기 실적(이하 연결기준)을 발표했다. 1분기에 엔씨소프트는 매출 7,903억 원, 영업이익 2,442억 원, 당기순이익 1,683억 원을 기록했다.

매출은 전년 동기 대비 54% 증가하며 역대 최대 분기 매출을 달성했다. 이어서 영업이익과 당기순이익은 전년 동기 대비로 각각 330%, 110% 늘었다.

1분기에 엔씨소프트 실적을 견인한 주인공은 리니지W다. 리니지W는 작년 11월에 출시되어 약 5개월 간 매출 7,308억 원을 기록했다.

이어서 리니지W 1분기 매출은 3,732억 원으로, 엔씨소프트 모바일게임 매출 58.2%를 차지했다. 그 뒤를 이어 리니지M 1,159억 원, 리니지2M 1,274억 원, ‘블레이드&소울 2’ 242억 원 순이다.

PC온라인게임 매출은 리니지 262억 원, 리니지 2 235억 원, 아이온 161억 원, 블레이드앤소울 70억 원, 길드워 2 203억 원이다.

지역별 매출은 한국 5,034억 원, 아시아 2,107억 원, 북미·유럽 374억 원이다. 로열티 매출은 388억 원으로, 해외 및 로열티는 전체 매출의 36%를 차지한다.

엔씨는 올해 하반기에 PC·콘솔 신작 TL(Throne and Liberty) 글로벌 출시, 리니지W 북미·유럽 등 서구권 출시, 블레이드&소울 2 일본, 대만 등 아시아 지역 출시를 준비 중이다. TL은 오는 여름 쇼케이스를 열고 자세한 정보를 공개할 예정이다.

출처 : https://www.gamemeca.com/view.php?gid=1680120

문제가 될 시 삭제 하겠습니다.

KISA 발표 ‘2022년 1분기 랜섬웨어 동향 보고서’ 주요 내용 살펴보니

프랑스 법무부와 브릿지스톤, 미즈노 등 해외 유명 공공기관 및 기업 대상 공격 증가

러시아와 우크라이나 전쟁을 악용해 랜섬웨어 조직들이 랜섬웨어를 유포하고 있는 것으로 알려졌다. 특히, 2022년 1분기에는 공공기관 및 기업을 대상으로 파일 암호화와 데이터 탈취를 동시에 수행하는 랜섬웨어의 공격이 증가한 것으로 조사됐다. 한국인터넷진흥원(KISA)은 이와 같은 내용이 담긴 ‘2022년 1분기 랜섬웨어 동향 보고서’를 발표했다.

2022년 1분기 랜섬웨어 동향 보고서에 따르면, 구글 트렌드 검색 결과 전 세계 기준 2022년 1분기 랜섬웨어 관심도는 평균 64.7%로, 2021년 4분기 평균 17.9%에 비해 약 3.6배 증가했다. 2022년 1분기 랜섬웨어 관련 급증 검색어는 대부분 기업을 대상으로 큰 피해를 준 랜섬웨어 감염사고 관련 검색어다. 가장 많이 검색된 검색어는 ‘deadbolt’ 랜섬웨어였지만, 3위부터 7위까지 5건이 KP Snacks(영국 식품회사) 등 기업의 랜섬웨어 감염 사고였다. 그만큼 기업과 기관을 노린 랜섬웨어 공격이 많았다는 것이다.

1월: Delta Electronics

2022년 1월, Conti 랜섬웨어는 대만의 전자제품 제조기업인 ‘Delta Electronics’의 시스템을 공격했다. 공격자는 Delta 네트워크 내의 약 65,000대 장비 중 서버 1,500대와 컴퓨터 12,000대를 암호화했다고 주장했다. 또한, 기업의 주요 데이터를 탈취하는 것을 중지하고 복구 도구를 제공하는 대가로 1,500만 달러를 요구했다. Delta는 이번 공격으로 인해 제품 생산에는 차질이 없다고 주장했으며, 보안팀을 구성해 사고를 조사 중이다.

1월: 프랑스 법무부

2022년 1월, LockBit 2.0 랜섬웨어는 프랑스 법무부의 컴퓨터 시스템을 공격해 데이터를 암호화하고 탈취했다고 주장했다. 공격자는 토르 기반으로 만들어진 자신들의 웹사이트에 탈취한 데이터를 2주 후인 2월 10일에 공개하겠다고 밝혔다. 사이버보안 연구원인 Anis Haboubi는 이번 랜섬웨어 공격은 BIG-IP 장치의 인스턴스 보호에 실패해 발생한 것으로 보이며, 공격자가 인증되지 않은 원격 명령 실행 취약점(CVE-2021-22986)3)을 이용했을 가능성이 있다고 말했다.

2월: KP Snacks

2022년 2월, Conti 랜섬웨어는 영국의 식료품 생산기업 KP Snacks를 공격해 IT 시스템을 마비시켰다. 해당 공격으로 인해 대형 슈퍼마켓으로 식료품 배송이 지연되거나 취소됐으며, 3월 말까지 공급 부족 문제가 발생했다. 공격자는 KP Snacks의 내부 네트워크를 공격한 다음 직원 인사 자료와 재무 관련 자료를 포함한 민감한 데이터를 암호화했다. 또한, 비공개 유출 사이트에서 신용카드 내역서, 출생증명서, 직원 주소와 전화번호 등의 내용이 담긴 민감한 문서를 공유했다.

출처:https://www.boannews.com/media/view.asp?idx=106659

이 게시글이 문제가 될 시, 삭제하겠습니다

두 개의 취약점, 연쇄적으로 익스플로잇 하면 권한 상승…각종 악행 가능하게 돼

요약 : 보안 블로그 시큐리티어페어즈는 리눅스에서 두 개의 권한 상승 취약점이 발견됐다고 발표했다. 이 두 개의 취약점은 합해서 님부스폰(Nimbuspwn)이라고 한다. CVE-2022-29799와 CVE-2022-29800이며, 익스플로잇에 성공하면 공격자가 여러 가지 악성 행위를 실시할 수 있게 된다고 한다. 권한이 루트까지 올라가기 때문에 각종 멀웨어를 피해자의 허락 없이도 심을 수 있게 되며, 따라서 랜섬웨어 공격으로 이어질 수도 있다고 한다.

배경 : 최근 사이버 공격자들 사이에서는 리눅스 생태계에 대한 관심이 높아지고 있다. 리눅스 시스템에서 취약점도 자주 발견되고 있고, 발견된 취약점은 자주 공략당한다. 리눅스 기반 시스템들이 사물인터넷 기술의 보편화와 함께 수많은 조직들에서 사용되기 때문이다. 리눅스 보안이 최근 화두가 될 정도다.

말말말 : “님부스폰 취약점을 연쇄적으로 익스플로잇 할 경우 피해자가 큰 피해를 입을 수 있습니다. 임의로 코드를 실행하거나 추가 멀웨어를 설치하거나 정보를 빼돌리는 등의 악성 행위가 전부 가능하기 때문입니다.” -MS-

출처 : https://www.boannews.com/media/view.asp?idx=106423&page=1&kind=1

문제가 될 시 삭제하겠습니다.

윈도우(Windows)10 운영체제의 업데이트를 모방한 악성코드로 인해 사용자들의 PC에 매그니버(Magniber) 랜섬웨어가 설치되고 있다. 브리핑컴퓨터에 따르면, 2022년 4월 8일부터 전세계 사용자 상대로 감염이 확산되고 있다고 전했다.

Windows 10 운영체제의 업데이트를 모방한 악성코드는 다양한 이름으로 배포되지만, 일반적으로 Win10.0_System_Upgrade_Software.msi 및 Security_Upgrade_Software_Win10.0.msi로 배포되고 있다.

이외에도 다음과 같은 이름으로 배포되기도 한다.

System.Upgrade.Win10.0-KB47287134.msi

System.Upgrade.Win10.0-KB82260712.msi

System.Upgrade.Win10.0-KB18062410.msi

System.Upgrade.Win10.0-KB66846525.msi

업데이트로 위장된 악성코드는 소프트웨어에 대한 활성화 키를 제공하는 불법복제 사이트를 통해 배포되고 있다. 잠재적 피해자들이 악성코드 설치 페이지로 유인되는 방법은 아직 확인되지 않았다.

악성코드가 공격 대상 시스템에 설치되면, Magniber 랜섬웨어는 볼륨 섀도 복사본을 삭제하고 파일을 암호화한다. 해당 랜섬웨어는 암호화하는 와중에 .gtearevf 확장자를 추가한다.

그리고 해독화 대가로 몸값을 요구하는 README.html 파일이 생성된다. 각 파일에 Tor 브라우저 접속, 몸값 지불 방법 등 관련 내용에 대한 안내가 포함되어 있다. My Decryptor 사이트에 접속하면, 피해자들이 무료로 파일 한개를 해독할 수 있고, 고객센터를 통해 몸값 지불 및 송금 암호화폐 계좌 안내를 받을 수 있다. 요구하는 몸값 지불액은 보통 $2.5천달러 가량이다.

아울러, Magniber 랜섬웨어는 기업이 아닌 학생 및 일반 사용자들 상대로 사이버 공격을 수행한다. 현재까지 몸값을 지불하는 방법 외에 암호화 된 파일을 복구할 수 있는 방법은 확인되지 않았다. [정보제공. 씨엔시큐리티 SIPS]

출처 : 데일리시큐(https://www.dailysecu.com)

이 게시글이 문제가 될 시, 삭제하겠습니다

위 게시글에 문제가 있을 시, 삭제하겠습니다.

마이크로소프트(MS), 구글, 애플 등 주요 정보기술(IT) 기업들이 보다 편리하고 안전한 인터넷 환경을 조성하기 위해 비밀번호 없애기에 힘을 모으기로 했다.

MS, 구글, 애플은 6일 암호 없는 로그인을 가속화 하기 위해 ‘패스트 아이덴티티 온라인(FIDO)’ 얼라이언스 기술 지원을 확대한다고 밝혔다.

주요 빅테크 기업들이 비밀번호 없애기에 나서는 이유는 인터넷 환경에서 가장 큰 보안 문제로 지적되고 있기 때문이다.

예를 들어 인터넷 이용자는 수많은 온라인 서비스를 사용하는 과정에서 비밀번호 관리에 어려움을 겪고 있다.

이로인해 동일한 패스워드를 재사용하는 경우가 많아, 한번 비밀번호가 유출될 경우, 연쇄적으로 해킹 범죄에 노출될 가능성이 커진다.

결국 계정 탈취, 데이터 유출, ID 도용 등의 사고로 이어질 수 있다는 얘기다.

FIDO는 개인식별번호(PIN), 지문, 안면인식 등 이미 익숙한 인증 방법을 인용해 온라인 서비스 및 앱에서도 로그인할 수 있도록 지원하는 기술을 말한다. FIDO 얼라이언스와 월드와이드웹(W3C) 컨소시엄에서 표준화 작업 중이다.

FIDO는 MS, 구글, 애플에 플랫폼 형태로 기술을 개발해 제공하고 있고,

이들 기업은 자사의 개인용 컴퓨터(PC), 스마트폰, 태블릿 PC의 웹사이트·애플리케이션(앱)에 FIDO 기술을 도입해,

사용자들이 안전하게 인터넷에 접속할 수 있도록 지원하겠다는 방침이다.

이를 통해 사용자는 여러 기기 접속시 일일이 계정을 등록하지 않아도 되고, 똑같은 암호를 사용해 개인정보가 유출되는 일을 미리 막을 수 있다.

이와 함께 3사는 개인 계정 복구 기능에서 비밀번호를 없애는 기능도 내년까지 추가하겠다는 방침이다.

커트 나이트 애플 플랫폼 프로덕트 마케팅 수석 이사는 “우리가 설계하는 제품은 직관적이고 유능하면서도, 안전하며 개인 정보를 철저히 보호한다”며 “타 기업들과 협업해 새롭고 보다 안전한 로그인 방식으로 향상된 보안 환경을 제공하고 암호의 취약점을 제거하는 것은 최상의 보안 및 투명한 사용자 경험을 통해 사용자의 개인 정보를 안전히 보호하기 위한 노력의 일환”이라고 했다.

마크 리셔 구글 제품 관리 수석 책임자는 “이번 발표는 온라인 사용자 보호를 향상시키고 구식의 암호 기반 인증 방식을 제거하기 위해 업계 전반에 걸쳐 협력하고 있는 모습을 여실히 나타낸다”며 암호를 필요로 하지 않는 미래를 위해 FIDO 얼라이언스와 함께 지난 10여년 간 작업한 성과를 나타낸다.

전 세계 사용자가 암호의 위험성 및 불편함으로부터 안전하게 벗어날 수 있기를 기대한다”고 전했다.

알렉스 시몬스 MS아이덴티티 프로그램 관리 부문 부사장은 “암호가 없는 세상으로의 완전한 전환은 소비자가 자연스럽게 이를 삶의 일부로 받아들이는 행위로부터 시작된다”며 “실행 가능한 모든 솔루션은 암호 및 기존의 다중 인증 기술보다 안전하고, 간편하면서도 빨라야 한다.

플랫폼 전체가 하나의 커뮤니티로써 협력하며, 우리는 마침내 이러한 비전을 달성하고 암호 인증 방식을 제거하기 위한 상당한 진전을 이루어냈다”고 강조했다.

한편, FIDO 얼라이언스는 정보 처리의 상호 운용에 대한 부족함을 해결하기 위해 2012년 7월 설립된 공동체로, 사용자가 다수의 아이디 및 암호를 제작하고 기억해내는 데 겪는 어려움을 해결하고 있다.

출처 : https://news.v.daum.net/v/20220507001223241

※위 포스팅이 문제될 시 삭제처리 하겠습니다.

DBMS 전문 기업 티맥스티베로(부회장 장영환)는 자사 DBMS ‘티베로(Tibero)’가 AWS의 ARM 서버 기반 프로세서 ‘AWS 그래비톤2(AWS Graviton2)’ 인스턴스 성능 평가에서 우수한 평가를 받았다고 3일 밝혔다.

해당 평가는 티베로와 AWS 그래비톤2의 정합성 및 비용 절감성을 살피는 평가다. 티베로는 AWS 그래비톤2에서 기존 x86 서버 기반 인스턴트 대비 106%의 성능 향상을 보였다. 비용은 x86의 67% 수준을 기록해 x86 인스턴트와 비교했을 때 성능과 비용 모두 우세한 것으로 나타나며 AWS 그래비톤2에서의 높은 성능을 입증했다.

티베로는 성능 평가를 통해 클라우드 DBMS로서 객관성이 담보된 기술력을 검증 받았다. 티맥스티베로는 AWS 그래비톤2와의 시너지를 기반으로 제조 대기업을 필두로 한 대형 고객사에 티베로를 적극 적용시키며 클라우드 DBMS 시장 공략에 나설 예정이다.

AWS 그래비톤2는 AWS 맞춤형 프로세서다. 데이터베이스, 애플리케이션 서버, 고성능 컴퓨팅, 머신러닝 등 클라우드 환경 내의 다양한 워크로드가 신속하고 안정적으로 수행될 수 있도록 돕는다. 아마존 리눅스, 레드햇 엔터프라이즈 리눅스, 우분투 등 다양한 리눅스 OS에서 지원되며 기존 대비 40% 향상된 가격 대비 성능을 제공해 많은 글로벌 기업의 선택을 받고 있다.

AWS 그래비톤2의 기반이 되는 ARM 서버는 최근 모바일 환경을 넘어 클라우드 플랫폼 시장에서도 높은 점유율을 보이고 있다. 전력 및 탄소 배출 감소가 저탄소 시대의 중요한 이슈로 떠오르며 높은 에너지 효율성을 가진 ARM 서버가 전력 소모가 큰 데이터센터에 최적화된 제품으로 부각되었기 때문이다.

티맥스티베로는 위와 같은 사회적 시류 및 글로벌 클라우드 서버 시장의 변화에 선제적으로 대응하기 위해 AWS와의 협업을 시행했다. OLTP(Online Transaction Processing, 온라인 트랜잭션 처리) 시스템의 처리 성능 측정을 목적으로 만들어진 국제 표준 평가 모델 ‘TPC-C(전자상거래 비즈니스 로직을 기반으로 OLTP 환경의 DBMS 트랜잭션 성능을 측정하는 방법론)’ 방식을 택해 객관성 높은 평가를 받았다.

장영환 티맥스티베로 부회장은 “글로벌 DBMS의 경우 자사 클라우드 중심 정책으로 인해 타사 클라우드 환경에서의 지원에 한계가 있는 경우가 많다”라며 “다양한 클라우드 플랫폼을 수용하고 새로운 인프라에 선제적으로 대응하는 티베로의 비즈니스 전략을 필두로 고객들의 니즈를 충족시키며 글로벌 시장에서의 입지를 상승시키기 위해 노력하겠다”고 말했다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

마이크로소프트가 아닌 사이트에서 윈도우 업데이트를 다운로드하면 안 된다는 것은 말할 필요도 없는 일이다. 하지만 모두가 이런 사실을 알고 있는 것 같지는 않는 듯하므로 다시 경고하고자 한다. 마이크로소프트가 아닌 곳에서 윈도우 업데이트를 다운로드하면 절대 안 된다. 최근 불분명한 출처에서 윈도우 10 업데이트를 다운로드한 사용자들이 매그니베르(Magniber) 랜섬웨어에 감염돼 비트코인 몸값을 요구받고 있는 사례가 확인됐다.

해당 문제를 발견한 블리핑컴퓨터(BleepingComputer)의 보안 전문가에 따르면, 한 포럼 회원들이 불법 와레즈(warez) 사이트에서 자칭 윈도우 10 업데이트 파일을 설치한 후 랜섬웨어에 감염됐다고 알렸다. 와레즈 사이트는 불법 복제 및 크랙 버전의 유료 소프트웨어를 제공하기 때문에 악성코드를 유포하려는 위협 행위자가 표적으로 삼기 쉬운 사용자가 가득한 것으로 악명 높다. 가짜 업데이트에 숨겨진 매그니버 프로그램은 사용자 PC의 드라이브에 저장된 일부 데이터를 암호화한 뒤 파일을 복구하고 싶으면 약 2,600달러(약 329만 원)에 해당하는 비트코인을 전송하라고 요구한다. 지불을 늦추면 몸값이 올라간다. 지갑을 열지 않고 파일을 복호화하는 방법은 알려진 바 없다.

블리핑컴퓨터에 따르면, 매그니버 공격 캠페인은 일반 사용자와 학생을 겨낭하고 있어 피해가 심각한 상황이다. 다시 한번 강조하지만, 사용자는 올바른 위치에서 제공되는 소프트웨어와 업데이트를 다운로드해야 하고, 데이터를 적절하게 백업하고 백업이 손상되지 않았는지 확인해야 한다. 공식적인 윈도우 10 업데이트는 시작 메뉴에서 톱니바퀴 아이콘을 클릭해 설정 앱을 연 다음 ‘업데이트 및 보안 → Windows 업데이트 → 업데이트 확인’ 메뉴에서 설치할 수 있다.

출처 : https://www.itworld.co.kr/t/54650/%EC%9C%88%EB%8F%84%EC%9A%B0/234969

위 포스팅이 문제될 시 삭제처리 하겠습니다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

전 세계 사이버보안 기관이 악의적인 사이버 행위자가 2021년 가장 일상적으로 악용한 15가지 CVE(Common Vulnerabilities and Exposures)에 대한 공동 주의보를 발간했다.

이번 작업에는 미국 사이버보안 및 인프라 보안국(CISA), 미 국가안전보장국(NSA), 미 연방수사국(FBI), 호주 사이버 보안 센터(Australian Cyber Security Centre, ACSC), 캐나다 사이버 보안 센터(Canadian Centre for Cyber Security, CCCS), 뉴질랜드 사이버 보안 센터(New Zealand National Cyber Security Centre, NZ NCSC), 영국 국립 사이버 보안 센터(United Kingdom’s National Cyber Security Centre, NCSC-UK)가 참여했다.

이들 조직은 적인 사이버 공격자들이 새롭게 공개된 중요한 소프트웨어 취약점을 악용해 지난해 전 세계 공공 및 민간 부문 조직을 포함한 광범위한 표적을 공격하는 데 사용했다고 경고했다. 또한 악의적인 행위자는 이미 공개적으로 잘 알려진 취약점도 계속해서 활용한 것으로 나타났다.

인터넷 기반 시스템을 겨냥한 15가지 취약점

주의보에 따르면, 2021년 전 세계적으로 악의적인 사이버 행위자는 새롭게 발견된 취약점을 악용해 이메일 서버나 VPN 서버 등 인터넷 기반 시스템을 공격 목표로 삼았다. 또한 상위 취약점 대부분의 경우 연구원 또는 기타 행위자가 취약점이 공개된 후 2주 이내에 개념증명(PoC) 코드를 발표했는데, 악의적인 행위자가 PoC 코드를 악용해 더욱 광범위한 공격을 진행했을 가능성이 높다.

또한 악의적인 사이버 행위자들은 공개적으로 알려진 오래된 소프트웨어 취약점을 계속해서 악용했다. 그중 일부는 2020년 또는 그 이전에도 일상적으로 악용되었다고 경고한 취약점이었다. CISA는 “오래된 취약점이 악용됐다는 것은 소프트웨어를 적시에 패치하지 못하거나 공급업체가 지원을 중단한 소프트웨어를 사용하는 조직이 지속해서 위험에 노출되어있다는 것을 의미한다”라고 설명했다.

영국 NCSC CEO 린디 카메론은 “NCSC 및 관련 연합 조직은 취약점에 대한 인식을 높이고 이를 완화할 수 있는 솔루션을 제시하기 위해 최선을 다하고 있다. 이번 주의보는 공공 및 민간 부문 조직의 생태계에 가장 일반적으로 퍼져 있는 사이버 취약점을 수정하는 권한을 네트워크 방어자에게 부여한다”라고 설명했다.

2021년 가장 많이 악용된 취약점 15가지

2021년 가장 많이 악용된 대표적인 취약점은 아파치 로그4j(Log4j)와 마이크로소프트 익스체인지 서버에 영향을 미친 악명 높은 로그4셸(Log4Shell), 프록시셸(ProxyShell), 프록시로그온(ProxyLogon)이다. VM웨어, 포티넷(Fortinet), 펄스 시큐어(Pulse Secure) 제품에서 발견된 취약점도 있다. 2021년 가장 많이 악용된 취약점 15가지는 다음과 같다.

이 중 3가지(CVE-2020-1472, CVE-2018-13379, CVE-2019-11510)는 2020년에도 많이 악용된 취약점이다. 적시에 소프트웨어를 패치하지 못한 많은 조직이 2021년에도 여전히 사이버 공격에 취약한 상태로 남아있었음을 짐작할 수 있다. 주의보 발간에 참여한 기관들은 이런 취약점을 악용하는 공격을 완화하기 위해 취약점 및 구성 관리, ID 및 접근 권한 관리, 보호 제어 및 아키텍처를 구현할 것을 촉구했다.

위 포스팅이 문제 있을 시 삭제처리 하겠습니다.

출처 : https://www.itworld.co.kr/t/62082/IT%20%EA%B4%80%EB%A6%AC/234604