위 게시글에 문제가 있을 시, 삭제하겠습니다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

클라우드 서비스 도입부터 하이브리드 인력의 원활한 업무 지원에 이르기까지, 네트워크 관리자와 설계자는 매일 수많은 과제에 직면한다.

145억 달러 규모의 글로벌 기술 서비스 제공업체인 월드 와이드 테크놀로지(World Wide Technology)의 부사장 닐 앤더슨에 따르면

대기업에서는 이런 과제에 우선순위를 부여하고 네트워크 아키텍처를 조정해 광범위하게 분산된 애플리케이션과 서비스,

사용자에 대처하고 기업 리소스를 안전하게 보호하는 것을 주된 목표로 삼는다.

코로나19 팬데믹이 발발하자 분산된 대규모 직원들을 지원하는 부분에서 전통적인 네트워크 아키텍처의 약점이 드러났다.

기업들은 원격 액세스 VPN과 같은 임시방편 솔루션으로 그럭저럭 위기는 넘겼지만, 앤더슨은 장기적인 성공을 위해서는 근본적인 아키텍처 변화가 필요하다는 것이 명확해졌다고 말했다.

이와 관련하여 WWT는 최근 기업이 네트워킹의 핵심 우선순위로 삼아야 할 부분을 세부적으로 다룬 보고서를 발행했다.

네트워크 자동화 이니셔티브의 발전

첫 번째 우선순위는 자동화다. 앤더슨은 “자동화 분야에서는 SDN의 새로운 단계로 진입하는 중이다.

첫 단계는 예를 들어 시스코는 시스코와, 아루바는 아루바와 호환되던 사유적 단계였다.

고객들은 SDN을 실험하면서 프로그래밍 기능을 포함한 SDN이 제공하는 혜택을 활용했다”라고 말했다.

WWT는 이제 고객들이 솔루션 업체의 플랫폼을 기반으로 자체 자동화 플랫폼을 구축 중이며, 대체로 멀티벤더 환경에서 레드햇의 앤서블, 하시코프와 같은 플랫폼을 활용해 이들 시스템을 기반으로 자체 런타임 엔진과 자체 플레이북을 구축한다고 했다.

앤더슨은 “규모가 큰 고객 사이에서 자동화 비즈니스가 매우 빠르게 부상하고 있다.

이들은 WWT에 연락해 자동화 역량을 강화할 방법을 묻곤 한다”라고 설명했다.

앤더슨에 따르면, 자동화 기술은 IT 자원 부족에 시달리는 기업에 도움이 될 수 있으나 자동화를 구축하기 위한 스킬을 인력을 찾기가 어렵기 때문에 자동화 스킬을 쌓는 것이 중요하다고 말했다.

WWT는 프로그래밍 기술을 얻고자 하는 기존 IT 인력의 업스킬을 위한 멘토십 프로그램을 포함한 교육 과정을 제공한다.

앤더슨은 “소프트웨어, 구성 관리, API, 프로그래밍 가능성(programmability)을 배워야 한다. 간단한 일은 아니지만, 기업은 체계적인 교육과 멘토링 프로그램을 통해 기존 팀이 필요한 역량을 갖출 수 있도록 해야 한다”라고 강조했다.

AI도 네트워킹 전문가가 스킬을 개발해야 할 또 다른 영역이다.

앤더슨은 “AI를 도입할 때 직면하게 되는 상황은 프로그래밍 가능성 분야의 현재 추세와 상당 부분 유사하다.

데이터와 조작, AI 엔진에 대한 새로운 스킬셋이 필요하고 새로운 용어도 많으며, 대부분 사람이 사용 방법은 둘째 치고 존재 여부조차 모르는 수많은 툴셋이 있다”라고 지적했다.

SASE, SSE 그리고 SD-WAN

네트워크 복잡성은 오늘날 기업이 직면한 또 다른 과제다.

전통적인 프리이빗 데이터센터 네트워크는 온프레미스 애플리케이션을 높은 성능으로 제공하도록 설계됐다.

그러나 SaaS와 퍼블릭 클라우드 애플리케이션의 수가 급격히 증가했고, 이런 애플리케이션을 위한 서비스는 여러 온프레미스 데이터센터와 호스팅 시설로 분산돼 있는 경우가 많다.

WWT는 연결을 개선하고 보안을 강화하기 위해 SD-WAN, SASE(Secure Access Service Edge), SSE(Secure Service Edge)와 같은 기술을 고려할 것을 권장했다.

가트너가 2019년 처음 사용한 용어인 SASE는 CASB(Cloud-Access Security Broker), 보안 웹 게이트웨이, ZTNA(Zero-Trust Network Access), 통합 SD-WAN, 서비스형 방화벽이라는 5가지 주요 보안 및 네트워킹 기술을 결합한 하나의 확장 가능한 클라우드 기반 플랫폼을 가리킨다.

보안에 더 초점을 두는 SSE는 SASE에서 SD-WAN을 제외하고 CASB와 보안 웹 게이트웨이, ZTNA를 묶은 개념이다.

WWT 보고서는 “애플리케이션 사용 형태 대부분은 퍼블릭 클라우드와 SaaS를 향해 발전했지만, 연결 아키텍처는 그렇지 않은 경우가 많다. SD-WAN은 지사와 캠퍼스 사이트의 사용자와 이들이 액세스하는 클라우드 기반 워크로드 간의 연결을 구축하는 확장 및 프로그래밍 가능한 방법을 제공한다.

SASE, 특히 이 아키텍처의 SSE 측면은 클라우드 엣지에서 보안 및 정책 실행 기능을 바로 제공한다.

사무실로 복귀하는 직원도, 원격 작업을 유지하는 직원도 많은 오늘날 네트워킹 리더는 SD-WAN과 SASE/SSE, 두 가지 모두의 구현을 고려해야 한다”라고 언급했다.

WWT에 따르면, 엣지-클라우드 아키텍처 변화를 위한 출발점은 현재의 트래픽 흐름에 대해 더 자세히 파악하는 것이다.

네트워킹 리더는 애플리케이션이 현재 어디서 실행되고 있는지, 미래에는 어디에서 실행될 가능성이 높은지를 파악해야 한다.

이런 방식으로 애플리케이션을 분류하면 트래픽이 애플리케이션에 도달하기 위해 거쳐야 하는 비효율적인 경로를 파악하고 어떤 설계상의 변화가 비즈니스에 가장 큰 영향을 미칠 수 있는지를 손쉽게 시각화할 수 있다.

앤더슨은 “많은 애플리케이션이 SaaS, 퍼블릭 클라우드 워크로드, 프라이빗 클라우드 워크로드, 오프프레미스 워크로드를 소비한다.

기업은 이 워크로드에 사용자를 연결할 방법을 마련해야 한다.

더 이상 프라이빗 데이터센터로 백홀한 다음 깔끔한 DMZ를 통해 인터넷으로 나갈 수는 없다. 이 방식은 대부분 사람에게 매우 나쁜 경험을 제공한다”라고 말했다.

WWT는 고객이 멀티벤더 SD-WAN의 여러 구성요소가 어떻게 상호작용하고 다양한 구성을 어떻게 효과적으로 설정할 수 있는지를 볼 수 있는 실험실을 제공한다.

5G와 와이파이 6

WWT는 IoT, 필드 영역 네트워크, 산업 및 웨어하우스 환경을 위한 대체 네트워킹 옵션으로 프라이빗 5G에 주목할 것을 제안했다.

앤더슨은 “CBRS 스펙트럼 개방 이후 프라이빗 5G가 일부 사용자에게 선택지가 됐다.

공공, 제조, 유틸리티, 에너지, 그리고 의료 분야에서도 프라이빗 5G에 관심을 갖고 주목하고 있다”라고 말했다.

WWT는 프라이빗 LTE와 5G 무선 인프라를 고려하는 기업은 먼저 전용 셀룰러 네트워크를 통해 가장 큰 혜택을 얻을 수 있는 사업부가 어디인지 파악하고 연결 과제를 해결해야 한다면서, “CBRS의 프라이빗 LTE로 지원되는 기기와 게이트웨이의 유형을 고려해야 한다.

사용자 기기가 3.5GHz CBRS 대역 같은 특수한 LTE와 5G 주파수 대역을 지원해야 한다. 비교적 신형인 기기는 대체로 지원하지만, 오래된 장비는 지원하지 않을 수 있다”라고 설명했다.

와이파이 6/6E 기술 역시 WWT의 우선순위 목록에 있다. WWT는 대역폭 수요와 기기의 이동성으로 인해 네트워킹 리더는 무선 주파수(RF) 계획을 다시 살펴볼 수밖에 없다고 말했다.

와이파이 사업자는 사용자 수와 현재 기준이 되는 애플리케이션, 그리고 직원에게 최선의 경험을 제공하기 위해 트라이밴드 채널 플랜(2.4GHz, 5GHz, 6GHz 대역)을 가장 효과적으로 적용하는 방법을 고려해야 한다.

WWT는 전통적인 설계보다 더 많은 AP를 설치해야 할 수도 있다고 덧붙였다.

위 포스팅이 문제있을 시 삭제처리하겠습니다.

출처 : https://www.itworld.co.kr/t/62082/IT%20%EA%B4%80%EB%A6%AC/246808

최근, 데이터 탈취 공격에 악용할 수 있는 러스트 기반 소스코드가 해킹 포럼에서 무료로 배포되어 긴장감이 고조되고 있다. 보안 전문 기업 싸이블(Cyble) 연구팀을 인용, ‘루카 스틸러(Luca Stealer)’라는 이름의 해당 멜웨어를 악용한 공격이 이미 여러 차례 보고되었다고 경고했다.

사이버 보안 전문 매체 블리핑컴퓨터는 해당 멀웨어 유포 세력이 6시간 만에 루카 스틸러 개발을 완료했다고 주장한 사실을 관측했다. 더 심각한 점은 루카 스틸러 탐지율이 약 22%로, 잠재적 피해 발생 우려가 매우 크다는 사실이다.

루카 스틸러의 소스코드는 크로스 플랫폼 언어인 러스트로 작성돼, 사이버 공격자들이 다양한 운영체제를 공격할 수 있다. 하지만 현재 배포된 버전은 윈도우 운영체제만 공격한다.

루카 스틸러가 실행되면, 약 30개의 크롬 기반 웹 브라우저에서 데이터 탈취 공격을 시도한다. 주로 주로 신용 카드 정보, 로그인 정보, 쿠키 등을 수집한다. 콜드 암호화폐 지갑과 브라우저 애드온 핫월렛, 스팀 계정, 디스코드 토큰, 유비소프트 플레이 등도 탈취 대상이 되었다.

루카 스틸러는 기존의 다수 악성코드와는 달리 패스워드 매니저 브라우저 애드온을 집중 공격하여 약 17개 애플리케이션의 데이터를 손에 넣는다. 애플리케이션 공격 외에도 스크린샷을 png 파일로 저장하여 사용자 이름을 출력하는 “whoami” 명령어를 실행하여 호스트 프로필을 추출하여 공격자에게 전달하기도 한다.

해커 세력은 탈취 데이터를 디스코드 웹훅(Discord Webhook)이나 텔레그램 봇을 이용하여 외부로 유출한다. 외부 공유 수단은 데이터 크기에 따라 달라질 수 있다. 파일 크기가 50MB를 넘는다면, 디스코드 웹훅을 이용하여 데이터를 내보낸다.

데이터는 ZIP 아카이브로 전송된다. 데이터 내역의 요약본도 공유 파일에 포함돼, 공격자가 한눈에 훔친 데이터 정보를 확인할 수 있다.

싸이블 관게자는 루카 스틸러를 악용한 피해 사례를 총 25건 확인했으며, 추가 피해 사례 보고 가능성을 가늠하기 어렵다고 전했다. 다만, 월 구독료를 받고 소스코드를 판매하는 대다수 멀웨어와 달리 루카 스틸러는 무료로 배포되었기 때문에 피해 사례가 적지 않을 것으로 보인다.

또한 루카 스틸는 러스트로 작성되었기 때문에 리눅스나 맥OS를 공격하도록 수정하는 작업이 어렵지 않았다는 점도 추기 피해 사례 발생 여부의 변수가 될 것으로 보인다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

출처 : https://www.codingworldnews.com/news/articleView.html?idxno=11409

윈도우 11은 마이크로소프트가 기대했던 만큼 폭발적인 인기를 얻지는 못했지만, 충분히 많은 사람이 사용하고 있는 것만은 분명하다. 그리고 이제는 PC를 직접 조립하는 사용자도 처음부터 최신 윈도우 11 운영체제를 설치할 수 있게 됐다.

마이크로소프트는 윈도우 11 라이선스를 자사 온라인 매장에서 직접 다운로드할 수 있도록 판매한다. 기존에 개인 사용자는 윈도우 10부터 먼저 다운로드해 설치한 다음, 윈도우 업데이트를 통해 업그레이드해야 했다. 물론 이 방법은 아직 유효하며, 더 저렴한 방법이기도 하다.

마이크로소프트가 언제부터 윈도우 11 라이선스를 개인 사용자에게 직접 판매하기 시작했는지는 확실하지 않다. 또한 윈도우 11과 구형 윈도우 10 모두 구매할 수 있지만, 윈도우 11은 USB 드라이브로 구매할 수는 없고 다운로드 방식만 제공한다.

가격은 여전히 비싸다. 윈도우 11 홈의 미국 판매 가격은 139달러이며, 윈도우 11 프로는 199달러까지 올라간다. 기존 윈도우 10 사용자는 여전히 윈도우 업데이트나 기타 여러 방법으로 윈도우 11로 업그레이드할 수 있다. 마이크로소프트는 최소한 2025년 10월까지는 윈도우 10을 지원할 것이라고 밝혔다.

위 포스팅이 문제될 시 삭제처리하겠습니다.

출처 : https://www.itworld.co.kr/t/54650/%EC%9C%88%EB%8F%84%EC%9A%B0/246658

위 게시글에 문제가 있을 시, 삭제하겠습니다.

미국연방통신위원회(US Federal Communications Commission, FCC) 의장이 광대역 인터넷의 다운로드 및 업로드 속도를 각각 100Mbps와 20Mbps 이상으로 재정립할 것을 제안했다.

7년간 이어진 광대역 표준을 변경하면 많은 네트워크 업체가 새로운 표준을 충족하기 위해 장비 업그레이드에 박차를 가할 것이며,

인터넷을 통한 데이터 다운로드 및 업로드 용량도 증가하게 될 것이다.

이는 코로나19 팬데믹 기간 급격히 증가한 원격 및 하이브리드 노동자 입장에서는 큰 개선이다.

현재 광대역은 최소 25Mbps의 다운로드 및 3Mbps의 업로드 속도를 제공하는 네트워크로 규정된다.

최근 FCC 의장 제시카 로젠워셀은 구식 기준이 “시대에 뒤떨어졌다”라고 지적하며, 광대역 표준을 100Mbps/20Mbps로 높일 것을 제안했다.

로젠워셀은 “인터넷 사용자의 요구사항은 오래전부터 FCC의 속도 기준 25/3Mbps를 넘어섰다. 특히 전 세계적인 팬데믹으로 인해 삶의 많은 부분이 온라인으로 옮겨갔다. 25/3 표준은 시대에 뒤처질 뿐 아니라 소외되고 오프라인 상태로 남아있는 저소득 지역과 지방 도시의 격차를 감춘다”라고 지적했다.

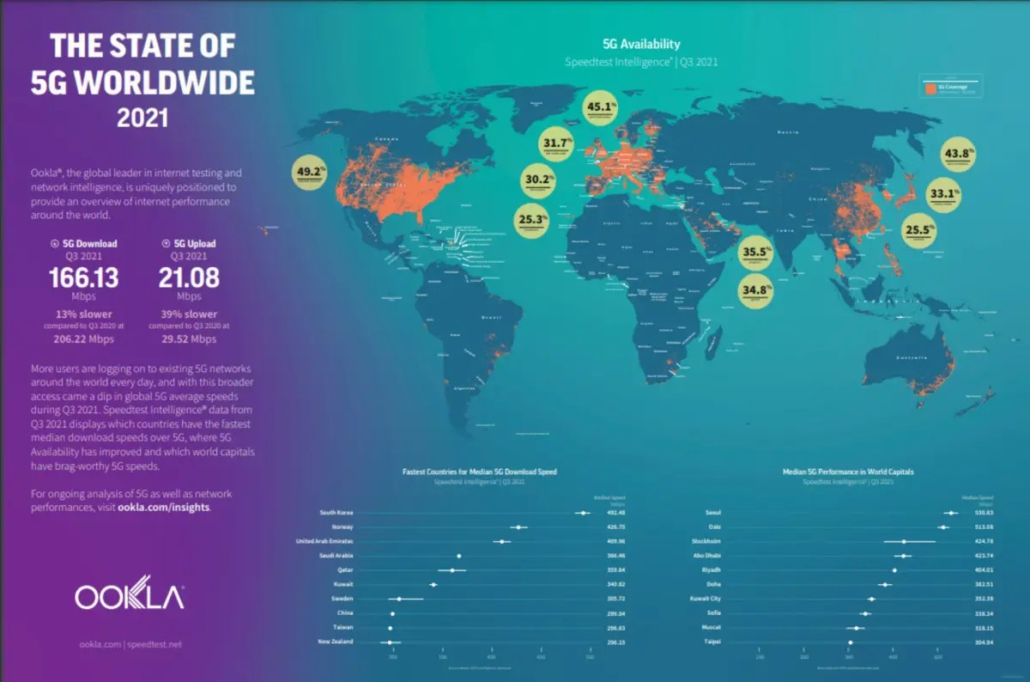

네트워크 리서치 업체 우클라(Ookla)에 따르면, 미국의 고정 광대역 속도는 평균 134/75Mbps다.

로젠워셀의 제안은 이보다 더 높은, “미래를 위한 1Gbps/500Mbps의 국가 목표”라는 개념을 포함한다.

리서치 업체 J.골드 어소시에이트(J.Gold Associates)의 수석 애널리스트 잭 골드는 “비즈니스는 점차 전자적인 형태로 소비자에게 다가갈 것이다.

최소 속도가 전국적으로 균일해지면 전자 서비스를 통해 광범위한 소비자에게 도달할 수 있는 기업에 유리할 것”이라고 말했다.

5G 모바일 네트워킹이 세계 전역으로 확산하고, 더 외진 곳까지 보급되면서 100Mbps 이상의 초고속 연결에 대한 전망도 커지고 있다.

골드는 “최소 속도를 달성하는 것은 일부 사람들의 우려보다 달성하기 쉬울 수 있다”라고 덧붙였다.

2021년 말 시스코는 한국을 포함해 전 세계 30개국 약 6만 명의 노동자를 대상으로 설문조사를 진행했는데,

현재의 부족한 광대역 연결성이 원격 및 하이브리드 근무 노력을 약화하고 있는 것으로 나타났다.

2월 발간된 시스코 브로드밴드 인덱스(Broadband Index) 보고서에 따르면, 응답자의 75%는 하이브리드 근무의 성공이 인터넷 품질과 가용성에 달렸다고 생각하고 있었다.

광대역 연결의 안정성과 품질이 중요하다고 답한 응답자는 10명 중 8명에 가까웠다(78%). 고성능 인터넷 접근에 대한 의존도도 높았는데, 응답자의 84%가 매일 4시간 이상 집에서 광대역을 적극적으로 사용하는 것으로 조사됐다.

응답자 10명 중 거의 6명(58%)은 코로나19 봉쇄 조치 당시 신뢰할 수 없는 광대역 연결로 인해 온라인 진료 예약, 온라인 교육, 사회 복지 및 유틸리티 서비스 같은 중요 서비스에 접근할 수 없었다고 답했다.

시스코는 “많은 재택근무자가 일상에서 기본적인 수준 이상의 연결성을 필요로 한다.

응답자의 절반 가까이(43%)가 광대역 연결에 대한 요구 사항에 대응하기 위해 향후 12개월 내에 인터넷 서비스를 업그레이드할 계획이라고 답했다”라고 설명했다.

IDC의 소비자 멀티플레이 및 SMB 서비스 부문 리서치 책임자 제이슨 블랙웰은 “광대역의 최소 요구 사항을 강화하라는 최근 요청은 디지털 격차를 최소화하고 인터넷 서비스 제공업체가 더 많은 지역에 고성능 네트워크를 제공하도록 강요하기 위한 것”이라고 말했다.

블랙웰은 “미국에는 여전히 단일 제공업체의 서비스만 받을 수 있는 지역이 많으며, 오늘날의 광대역 요구 조건을 충족하지 못하는 DSL만 사용하는 곳도 있다.

서비스를 전혀 받지 못하거나 서비스가 부족한 지역까지 강력한 광대역을 제공하면 교육 및 비즈니스 기회에 연결성을 부여할 것이며, 경제적 이익도 가져올 것이다.

또한 더 많은 사람이 원격 근무 기회를 찾을 수 있고, 일할 자격을 갖춘 사람이 위치에 상관없이 기업에 접근할 수 있도록 고용 풀도 열릴 것이다”라고 덧붙였다.

한 가지 쟁점은 속도 수준이 전국적으로 균일하지 않다는 점이다. 많은 도시 및 교외 지역에서는 이미 사용료를 지불하면 최소 100Mbps, 심지어 1Gbps 속도를 얻을 수 있다.

그러나 외딴 혹은 저소득 지역의 사용자는 일반적으로 연결성에 투자를 적게 하는 편이므로 사용하는 대역폭도 적다.

골드는 “일부는 여전히 DSL를 사용해야 하는데, 속도가 상당히 느리다.

따라서 정부가 할 수 있는 일은 현재 인터넷에서 일반적으로 사용되는 모든 영상 및 그래픽 기능을 모든 사용자가 활용할 수 있도록 최소 요구 사항을 만들어 동등한 접근을 보장하는 것”이라고 말했다.

골드는 “동등한 접근성이 지닌 이점은 확실하다. 어디에서든 원격 근무를 할 수 있으며, 직원의 거주 지역을 옮기지 않고도 직원 기반을 확장할 수 있고, 사람들이 취업 기회를 놓치지 않고도 외딴 지역 혹은 작은 도시나 마을로 이동할 수 있도록 돕는다”라고 덧붙였다.

서비스가 충분하지 못한 지역에 필수인 원격 진료 또한 합리적인 수준의 대역폭이 있어야 서비스를 제공할 수 있다.

미국 정부는 이미 광대역 연결에 세금을 부과해 일부 광대역 인프라 업그레이드 작업에 자금을 지원하고 있다.

골드는 이런 관행이 수년간 이어지고 있다고 언급했다.

블랙웰은 “인터넷 서비스 제공업체들은 네트워크 성능 강화에 한창이다.

케이블 운영업체는 DOCSIS 3.1, 4.0으로 업그레이드하고 있으며, 네크워크 깊은 곳까지 광섬유를 도입하고 있다.

통신 업체는 더 빠른 네트워크 속도를 구현하기 위해 DSL용 구리 네트워크를 광섬유로 교체하고 있다.

정부는 ‘지방디지털기회기금(Rural Digital Opportunity Fund)’ 같은 다양한 프로그램과 인프라 법안을 통해 이를 지원한다”라고 설명했다.

위 포스팅이 문제있을 시 삭제처리하겠습니다.

출처 : https://www.itworld.co.kr/t/62078/%EB%84%A4%ED%8A%B8%EC%9B%8C%ED%81%AC/245968

리눅스 생태계에 노린 대형 멀웨어 프레임워크 라이트닝…모듈 구성 눈에 띄어

요약 : 현재까지 한 번도 발견되지 않았던 리눅스 멀웨어 프레임워크가 발견됐다고 보안 외신인 해커뉴스가 보도했다. 모듈 구성이며, 각종 루트킷을 설치하는 기능을 가지고 있다고 한다. 이 프레임워크의 이름은 라이트닝 프레임워크(Lightning Framework)이며, 보안 업체 인테저(Intezer)가 처음 발견해 발표했다. 라이트닝 주요 요소는 다운로더인 kbioset과 핵심 모듈인 kkdmflush로 분석됐다. kbioset이 악성 서버에서 다른 모듈들을 가지고 오면, kkdmflush가 이를 운영한다.

[이미지 = utoimage]

배경 : 최근 리눅스에 대한 공격자들의 위협 행위가 눈에 띄게 증가하고 있다. 전통적으로 해커들은 윈도 시스템과 모바일 OS들에 관심이 많았었다. 그러나 리눅스를 기반으로 한 사물인터넷 장비와 각종 저전력 장비들이 크게 늘어나면서 공격자들이 관심도가 높아졌다.

말말말 : “라이트닝은 매우 흥미로운 악성 프레임워크입니다. 리눅스를 겨냥한 멀웨어 프레임워크 중 이렇게까지 거대하고 조직적인 프레임워크는 한 번도 없었습니다. 리눅스에 대한 공격자들의 관심이 증가하고 있다는 걸 확인할 수 있게 해 줍니다.” -인테저-

위 게시글에 문제가 있을 시, 삭제하겠습니다.

출처 : https://www.boannews.com/media/view.asp?idx=108573&skind=D

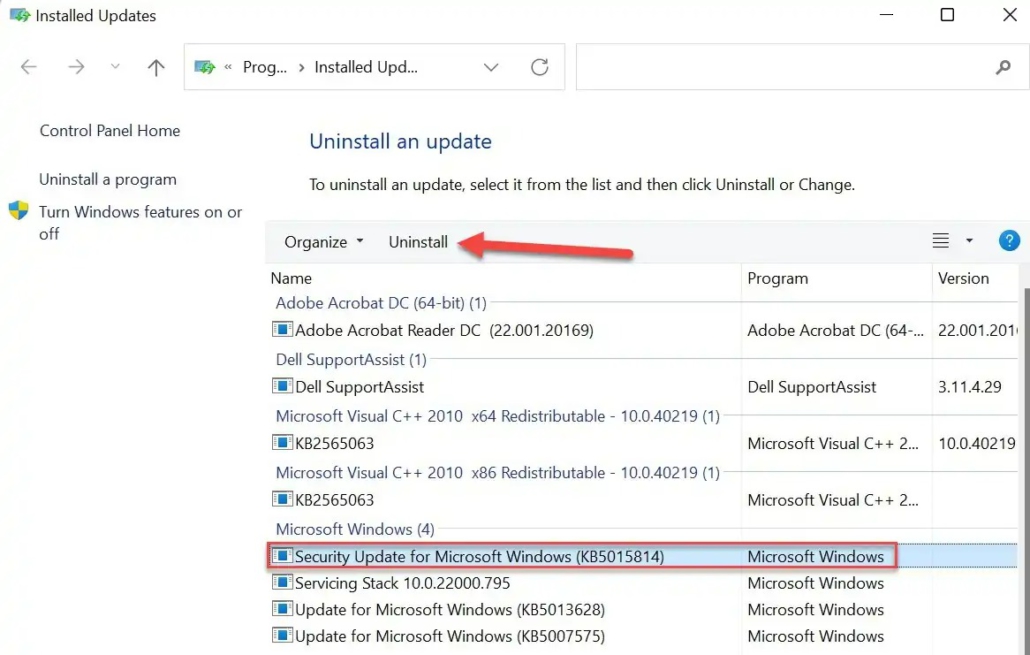

윈도우 11의 보안 업데이트는 종종 운영 체제에 문제를 일으키는 경향이 있다. 이번 달의 보안 업데이트도 마찬가지다. 최근 배포된 KB5015814 버전을 설치한 사용자들은 사용자 경험의 핵심인 시작 메뉴와 관련한 문제를 호소했다.

베타뉴스(BetaNews)에 따르면, 애플리케이션을 여닫을 때 시작 메뉴가 중단되는 것으로 보인다. 앱을 찾고 실행하는 대표적인 수단이 시작 메뉴임을 감안하면, 이번 오류는 사용자의 워크플로우에 큰 영향을 미칠 수 있다.

KB5015814와 관련한 문제는 시작 메뉴 오류 외에도 더 있다. 업데이트 자체를 설치할 수 없다고 보고한 사용자도 많았다. 가장 빈번히 발생하는 오류 코드는 0x8000ffff, 0x8007007e 및 0x80073701이다. 심지어 무한 부팅 루프 문제를 경험한 사용자도 있었다. 이 경우에는 일반적으로 수동 재설정 작업이 필요하다.

보안 업데이트 미설치에 따른 장기적인 손상이 발생하지 않는다는 전제하에서는 마이크로소프트가 공식 수정 버전을 출시하기 전까지 업데이트를 할 수 없는 것이 오히려 다행일 수 있다.

그러나 마이크로소프트가 아직 이런 오류를 인지하지 않았음에도 KB5015814를 설치해야 하는 이유는 분명히 있다. 다른 소규모 보안 업데이트와 마찬가지로 이번 업데이트 역시 윈도우 파워셸의 일반적인 문제를 해결하기 때문이다. 기기를 최신 상태로 유지하는 것은 좋은 정책이지만, 몇 달 간은 버그를 감수해야 한다.

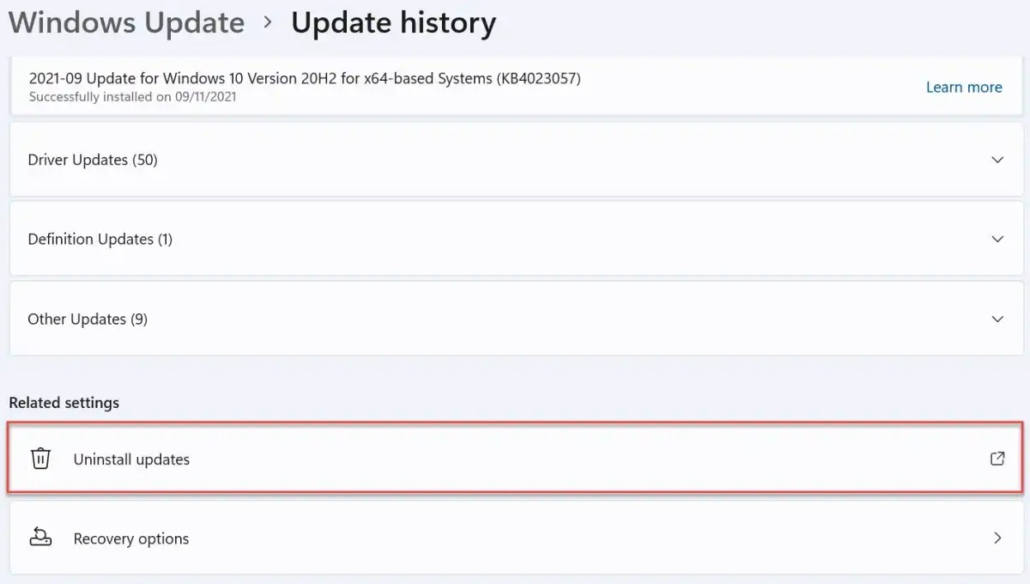

윈도우 11은 기본적으로 자동 업데이트가 활성화되어 있다. KB5015814 업데이트가 백그라운드에서 다운로드될 수 있으므로 설치를 원하지 않는 사용자는 기기를 종료할 때 업데이트를 설치하지 않도록 주의해야 한다. 하지만 KB5015814가 이미 설치되었고 관련 오류를 경험하고 있다면, 다음과 같은 방법으로 KB5015814를 제거할 수 있다.

윈도우 11 KB5015814 업데이트 제거하기

윈도우 11에서는 업데이트를 삭제하고 이전 버전으로 돌아가는 것이 훨씬 쉬워졌다.

1. 설정 앱을 열고 왼쪽 목록에서 ‘Windows 업데이트’를 클릭한다.

2.‘기타 옵션’에서 ‘업데이트 기록’을 클릭한다.

3.최하단으로 스크롤을 내리고 ‘관련 설정’에서 ‘업데이트 제거’를 클릭한다.

4.이후 나타나는 창에서 KB5015814를 선택해 ‘제거’를 클릭한다.

5.확인 창이 뜨면 ‘예’를 선택한 다음 변경 사항 적용을 위해 기기를 재시작한다.

위 포스팅이 문제있을 시 삭제처리하겠습니다.

출처 : https://www.itworld.co.kr/t/54650/%EC%9C%88%EB%8F%84%EC%9A%B0/245410

위 게시글에 문제가 있을 시, 삭제하겠습니다.

자율주행차량 및 산업용 4D 이미징 레이다 시장은 글로벌 벤처캐피탈들로부터 거액의 투자를 받은 이스라엘 및 미국의 스타트업들이 지배해 왔다.

2017년 설립된 스마트레이더시스템(대표 김용환)은 독자 기술로 4D 이미징 레이다의 국산화에 성공했으며 세계 시장에서 치열한 경쟁 끝에 기술력의 우수성을 인정받았다.

특히 프랑스의 글로벌 리서치 업체인 욜디벨롭먼트사는 2019년 리포트에서 스마트레이더시스템의 4D 이미징 레이다 제품인 ‘RETINA’를 세계 최고의 제품군으로 선정했다.

스마트레이더시스템의 4D 이미징 레이다는 원천특허 기술을 적용. 개발했으며, 타깃의 거리, 수평각도, 수직각도, 속도의 4가지 정보를 다수의 고해상도 포인트 클라우드 형태로 제공함으로써 차량과 보행자 등 타깃의 분리 구별 능력이 우수하고 악천후에도 큰 성능 저하가 발생되지 않는다.

스마트레이더시스템은 안전한 자율주행 시대를 앞당기고자 제품 개발에 몰두 중이며, 기술 중심의 글로벌 회사로 도약하고자 노력하고 있다.

위 포스팅이 문제있을 경우 삭제처리하겠습니다.

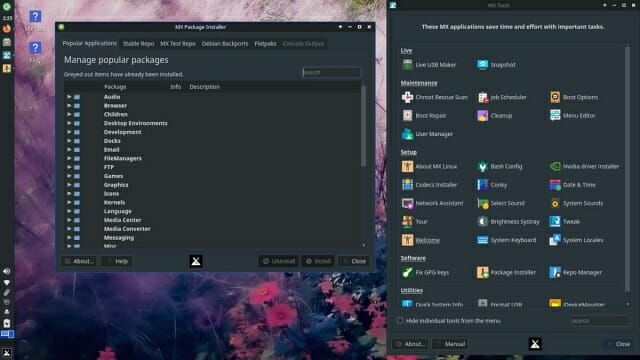

일반인에게 리눅스는 활용하기 어려운 운영체제로 여겨진다. 그러나 이제 데스크톱용 리눅스도 누구나 사용할 수 있을 만큼 쉽고 간단해졌다. 세계서 가장 널리 쓰이는 데스크톱 리눅스인 크롬OS는 물론 다수의 리눅스 배포판이 윈도나 맥OS만큼 쓰기 쉽다.

미국 지디넷은 최근 입문자를 위한 데스크톱 PC용 리눅스 배포판 5개를 선정해 소개했다.

선정된 입문자용 데스크톱 리눅스 5선은 ▲리눅스 민트 ▲크롬OS ▲우분투 ▲조린OS ▲MX리눅스 등이다. 선정 기준은 ‘윈도나 맥OS 외 OS를 써보지 않은 초보자가 사용하기 쉬울 것’, ‘리눅스를 처음 시도하는데 현금을 투자할 필요가 없는 무료 옵션을 제공할 것’ 등이다.

오픈소스 전문가 스티븐 보간니콜스는 “리눅스는 경쟁 제품보다 훨씬 안전하다”며 “리눅스는 윈도11과 달리 주변에 있는 거의 모든 PC에서 실행되고, 리눅스에 프로그램 설치도 선택하고 클릭하는 것으로 간단히 새 프로그램을 설치할 수 있다”고 설명했다.

그는 “일부 윈도 프로그램은 언제든지 ‘크로스오버 리눅스(Crossove Linux)’를 사용해 리눅스에서 실행할 수 있다”며 “어도비 포토샵도 SaaS로 사용할 수 있고, 웹브라우저만 있으면 서비스형 데스크톱(DaaS) 플랫폼을 사용할 수 있다”고 강조했다.

현재 수백개의 데스크톱 리눅스 배포판이 존재한다. 사용자인터페이스는 KDE, GNOME, 시나몬, Lxde, Xfce 등 고유한 디자인과 느낌을 가진 것 중 하나를 골라 쓰면 된다.

■ 리눅스 민트: 초보자에게 최고의 배포판

리눅스 민트의 인터페이스인 ‘시나몬(Cinnamon)’은 윈도XP, 윈도7과 유사한 느낌을 준다. 윈도 아이콘, 메뉴, 포인터, 인터페이스에 익숙한 사람은 민트의 UX에 금방 적응할 수 있다.

GNOME 2.x 인터페이스에 익숙한 리눅스 사용자도 시나몬 인터페이스를 좋아한다. 민트는 시나몬 외에 ‘메이트(MATE)’도 선택할 수 있다. 시나몬은 GNOME 3.x를 기반으로 하지만, 메이트는 GNOME 2.x의 포크 버전이다.

민트는 우분투 리눅스를 기반으로 만들어졌다. 무료로 사용가능하며, 오픈소스 코드이고, 데이터 수집도 없다. 단, 모든 프로그램과 게임이 호환되지 않을 수 있고, 엔비디아나 ATI의 독점 드라이버를 포함하지 않는 게 단점이다.

스티븐 보간니콜스는 “리눅스 민트 20.2는 가장 좋아하는 데스크톱 운영체제이며 누구에게나 적극 추천할 수 있다”고 적었다.

■ 크롬OS: 문제없이 사용하기 쉽고, 저렴한 컴퓨팅

구글의 문서, 스프레드시트, 프리젠테이션, G메일 등 워크스페이스를 주로 사용한다면, 크롬북의 OS인 ‘크롬OS’도 좋은 선택이다.

크롬OS는 GUI없는 소스코드 기반 리눅스 배포판인 ‘젠투(Gentoo) 리눅스’를 기반으로 만들어졌지만, 일반인은 코드를 전혀 몰라도 된다.

크롬OS는 당초 크롬북을 구입해야 쓸 수 있었다. 그러나 이제 구글의 자회사인 ‘네버웨어(Neverware)’가 클라우드레디의 변형 버전인 ‘크롬OS 플렉스(Flex)’를 무료로 제공하면서 누구나 다운로드 받아 설치할 수 있게 됐다.

2007년 이후 제작된 대부분의 PC와 맥 하드웨어에 크롬OS 클론을 설치할 수 있다.

단점이라면 CPU나 GPU 오버클러킹을 지원하지 않고, 타사 웹캠을 지원하지 않는다는 점이다.

■ 우분투: 간편한 사용법

우부투의 기본 인터페이스인 ‘유니티’는 배우기 매우 쉽다.

간단하고 사용자 친화적이며, 커뮤니티의 풍부한 지원 을 받을 수 있다. 사용하다 무언가 문제를 겪는다면, 커뮤니티에서 유사한 고민을 찾아, 해결법을 구할 수 있다.

우분투의 기본 인터페이스는 GNOME 3.x 기반이다. 윈도 사용에만 익숙하면 유니티 사용에 약간의 학습이 필요하다.

개인용 컴퓨터뿐 아니라 기업용 컴퓨터에서도 쓸 수 있다. 클라우드 스토리지를 제공하는데 데이터를 암호화한다. 장치 복구도 내장형과 원격 중 하나를 선택할 수 있다.

단점이라면 기업 사용자는 유료란 점이다.

가장 최근의 장기지원(LTS) 버전은 우분투 20.04다. 최신 버전은 우분투 21.10이다.

■ 조린OS: 윈도에서 쉽게 이동

리눅스 세계에서 널리 쓰이는 GNOME을 별로라 여기는 윈도 사용자라면 조린OS가 대안이다.

민트처럼 우분투를 기반으로 만든 조린OS는 바탕화면을 윈도와 유사하게 쓸 수 있다.

조린OS는 윈도나 맥OS에서 리눅스로 전환하는데 도움을 주는 것을 목표로 한다. 조린OS는 ‘코어’, ‘라이트’, ‘에듀케이션’, ‘프로’ 등 4가지 에디션에서 선택할 수 있다. 이중 프로 에디션은 윈도11뿐 아니라 맥OS의 모양과 느낌을 제공하는데 39달러의 비용을 지불해야 한다.

코어 에디션은 필요한 모든 것을 제공하고, 라이트 에디션은 구형 기기에서도 쓸 수 있다. 에듀케이션 에디션은 이름그대로 교육용 환경에서 쓸 수 있는 사전 설치 프로그램을 포함한다.

특히 윈도에서 리눅스로 전환하는 작업을 돕기 위해 설명서를 함께 제공한다.

단점은 모든 윈도나 맥OS의 프로그램 및 앱을 지원하진 않는다는 점이다. 15년 지난 컴퓨터에선 쓸 수 없다. 2025년 4월 이후 업데이트와 패치를 받지 못하게 될 소지가 있다.

최신 버전은 조린OS 16이다.

■ MX리눅스: 배우기 쉽고 가볍다

데비안 리눅스 기반 배포판인 MEPIS리눅스의 창립자인 워렌 우드포드는 자신의 사업 때문에 데스크톱 리눅스로 인기있던 자신의 프로젝트를 접어야 했다. 이에 MEPIS 사용자들이 antiX 리눅스 커뮤니티와 함께 프로젝트를 부활시켜 ‘MX리눅스’를 만들었다.

MX리눅스는 Xfce 인터페이스를 사용한다. 배우기 쉬우며, 매우 가볍다.

가장 큰 장점은 펜티엄2에서도 쓸 수 있다는 점이다. 옷장이나 어딘가 방치된 유물급 PC를 갖고 있고, 리눅스를 한번 시도하고 싶다면 MX리눅스는 매우 좋은 선택지다.

사용하다 문제를 겪는다면 개발팀에게 보고할 수 있는 연락처 정보를 제공한다.

단점은 윈도8과 최신 PC에서 쓸 수 있는 이중 부팅 옵션을 제공하지 않는다는 점이다. 우분투 개인패키지저장소(PPA)와 잘 작동하지 않는다.

최신 버전은 MX리눅스 21 ‘와일드플라워’다.

■ 리눅스에서 애플리케이션 사용하기

과거 일반인이 리눅스를 쓰기 힘들었던 이유 중 하나는 애플리케이션 설치였다. 리눅스용 오피스나 이미지 편집기 같은 애플리케이션을 설치하는 게 어려웠는데, 이제 대부분의 배포판이 애플리케이션 저장소를 제공한다. 필요한 애플리케이션을 찾아 클릭하면 바로 설치 가능하다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

윈도우 미디어 플레이어에 사라졌던 CD 복사 기능이 다시 돌아왔다.

윈도우 미디어 플레이어의 CD 복사(리핑) 기능은 CD 속 음원을 MP3 같은 압축 파일 형식으로 컴퓨터에 저장할 때 사용된다. 윈도우 미디어 플레이어는 한때 아이튠즈와 경쟁하며 많은 사용자가 찾던 음악 관리 프로그램이었으나 윈도우 8의 기본 음악 프로그램이 그루브 뮤직으로 변경되면서 그 존재감은 사라졌다. 그루브 뮤직은 CD 복사 기능을 지원하지 않았다.

윈도우 11부터는 기본 음악 재생 앱으로 미디어 플레이어이 제공됐다. 최근 업데이트된 윈도우 11 빌드 22000 버전에서는 특히 미디어 플레이어에 CD 복사 기능이 추가됐다. 다만 복사 결과물의 품질은 현재 업계에서 활용되는 수준보다 낮은 편이다. 복사 기능에서 지원하는 형식은 AAC, WMA, FLAC, ALAC이며 음질 수준은 최대 320kbps까지 설정할 수 있다. 가장 널리 사용되고 있는 형식인 MP3는 지원되지 않는다.

마이크로소프트가 CD 기능에 집중하는 것은 흥미롭다. CD 수요는 이미 오래전에 디지털 음원으로 대체됐고 최근에는 스트리밍 음악에 그 자리를 넘겨주었다. 하지만 최근 CD 수요가 다시 높아지고 있다. RIAA에 따르면 2021년 CD 판매량은 전년 대비 48% 증가했다. 2004년 이후 꾸준히 감소하던 CD 판매량 추세가 뒤집힌 것이다.

물론 전체 CD의 전체 판매량은 디지털 음원에 비해 미미하지만 LP 수요 처럼 CD에 대한 관심도 점점 증가하고 있다. CD 매출이 정점을 찍었던 2007년과 비교할 때 4분의 3 이상 규모가 감소하긴 했지만, 2021년 기준 미국 음악 산업 매출의 14%는 여전히 CD 판매가 차지하고 있다.

CD 복사 기능은 미디어 플레이어 앱에만 있는 것은 아니다. 사실 고급 기능 및 높은 음질을 바라는 사용자에게 미디어 플레이어는 분명 부족한 면이 있다. 전문가는 기본 미디어 플레이어보다는 ‘이그잭 오디오 카피(Exact Audio Copy)’의 윈도우용 버전을 사용하기를 권장한다. 이그잭 오디오 카피는 다양한 음원 형식을 지원하고, 트랙 정보 등 음원 정보 입력, 반복 녹음, 녹음 편집 기능 등을 제공한다. 마이크로소프트가 빠르게 변화하는 음악 산업 트렌드에 맞춰 음악 애호가를 겨냥한 기능을 복원한 것은 분명 환영할 만한 일이다.

위 포스팅이 문제있을 시 삭제처리하겠습니다.

출처 : https://www.itworld.co.kr/t/54650/%EC%9C%88%EB%8F%84%EC%9A%B0/245308

물로 만들어진 칼날을 휘두르는 ‘닐라(Nilah)’가 리그 오브 레전드(이하 롤)’ 161번째 챔피언으로 합류한다.

멀리 떨어진 땅에서 온 고행의 전사 닐라는 세계에서 가장 위협적이고 거대한 상대를 찾아 도전하고 파괴한다. 자신이 잃어버린 것에 대한 기억과 앞으로 다가올 것들에 대한 지식을 가진 닐라는, 악마의 물을 막강한 힘을 지닌 칼날로 바꿔 오래전에 잊힌 고대 위협에 맞서 싸운다.

닐라는 ‘근접 바텀 라이너’라는 독특한 콘셉트의 챔피언으로, 경험치를 추가로 얻거나 서포터가 닐라 또는 자신에게 체력 회복이나 보호막 스킬을 사용하면 두 챔피언이 모두 같은 효과를 받을 수 있는 패시브 ‘영원한 기쁨’을 갖고 있다. 특히 라인전에서 파밍만 해도 추가 경험치 획득을 통해 상대보다 레벨을 앞설 수 있다는 강점이 있는 만큼, 닐라는 초반 힘싸움에서 유리한 고지를 선점할 것으로 보인다.

첫 번째 스킬 ‘무형의 검(Q)’은 일직선상의 모든 적에게 피해를 입히는 대미지 스킬이다. 적에게 스킬이 적중할 경우 닐라의 사거리와 공격 속도가 증가함은 물론, 기본 공격이 원뿔 범위에 추가 피해를 주는 형태로 변경된다. 또한, 무형의 검 스킬을 보유한 상태로 챔피언을 공격하면 입힌 피해량에 비례해 체력까지 회복된다. ‘승리의 장막(W)’은 유틸형 장막 스킬로, 사용 시 잠시 이동 속도가 증가하며 적의 모든 기본 공격을 회피한다. 아군 챔피언과 닿으면 대상을 장막으로 감싼다는 점도 포인트다.

닐라의 이동기 ‘급류(E)’는 대상 유닛을 뚫고 돌진해 정해진 거리를 이동하며, 경로에 있는 모든 적에게 피해를 입힌다. 만약 급류 사용 중 무형의 검을 사용하면 경로에 파도가 밀려와 적에게 피해를 입히고 무형의 검 기본 공격 강화 효과도 적용된다. 궁극기 ‘환희(R)’는 채찍으로 주변 지역을 공격해 일정 시간 뒤 적들을 중심으로 끌어당기는 광역 스킬로, 입힌 피해량의 일부만큼 체력을 회복하며 초과분은 보호막으로 전환된다.

대미지, 이동기, 장막 등 다양한 스킬을 갖춘 닐라는 라인전과 더불어 중후반 한타 단계에서도 높은 생존력과 뛰어난 이동기를 활용해 팀에 기여할 것으로 보인다. 패시브를 통해 아군 서포터의 레벨을 빠르게 올린 뒤, 초반 전령 싸움 등에서 유리한 고지를 선점할 수 있다는 점도 닐라의 강점으로 꼽힌다. 닐라와 함께 출시될 ‘별수호자 닐라’ 스킨 역시 많은 관심을 받고 있다.

출처 : https://www.gamemeca.com/view.php?gid=1682572

문제가 될 시 삭제 하겠습니다.

나라가 본격적인 산업화와 근대화를 겪을 무렵 문맹 퇴치 운동이 대대적으로 벌어졌었다. 데이터가 폭발적으로 늘어나고 활용되는 데이터 경제 시대의 초입에서 다시 한 번 문맹 퇴치 운동에 대한 이야기가 나오고 있다. 다만 여기에서의 문맹은 글자를 못 읽는 사람이 아니라 데이터를 잘 모르는 사람들을 말한다.

데이터를 수집하고 처리하는 인류의 능력은 지난 20년 동안 기하급수적으로 발전했다. 그러한 급격한 발전의 중심에는 클라우드 기술이 있다. 이제 기업들은 큰 용량의 정보도 쉽게 저장하고, 언제 어디서나 열람하거나 처리할 수 있다. 어느 새 데이터라는 거, 누구나 손끝으로 자유롭게 다룰 줄 아는 흔한 것이 되었다. 그런데 아직 데이터를 다 정복했다고 말하기는 어렵다. 데이터는 물론 데이터를 다룰 수 있게 해 주는 기술들에 대한 일반 대중의 이해도가 높다고 말하기 어렵기 때문이다. 즉 데이터 리터러시라는 것이 충분한 수준에 이르지 않았다는 뜻이다.

데이터 리터러시란 무엇인가?

데이터를 적극적으로 활용하는 조직들에는 데이터 과학자라는 사람들이 있다. 이들은 365일 내내 데이터를 씹고 뜯고 맛본다. 하지만 이런 데이터 과학자가 아무리 많아도 조직 전체가 데이터 리터러시를 갖추고 있다고 말하기 힘들 수 있다. 왜냐하면 진정한 데이터 리터러시는 데이터 과학자가 아닌 직무의 일반 임직원들 모두에게 요구되는 소양이기 때문이다.

사실 지금까지는 그렇지 않았는데, 데이터의 중요도가 올라가면 올라갈수록 누구나 데이터에 능숙해져야 하는 상황이 되어 가고 있다. 생각해 보면 이는 낯선 현상이 아니다. 90년대 중후반만 하더라도 스프레드시트를 사용할 줄 아는 것이 특별한 기술이었는데 지금은 어떤가? 직무와 직급에 상관없이 거의 모든 사람이 기본적인 기능은 다룰 줄 안다.

조직 내 데이터 리터러시 수준을 높이기 위해서는 당연히 교육부터 시작이 되어야 한다. 하지만 일괄적인 교육은 그리 큰 도움이 되지 않는다. 각 사람이 어느 정도 수준의 데이터 교육을 필요로 하는지를 파악하는 게 중요하다. 이 때 피교육자의 맡은 일이 어떤 것인지는 크게 상관이 없다. 순수하게 데이터에 대해 얼마나 이해하고 있는지에 따라 교육 수준을 정해야 하는데, 1) 이해, 2) 접근, 3) 분석의 항목을 가지고 평가할 수 있다. 조금 더 풀어서 설명하겠다.

1) 이해 : 오늘 날의 디지털 환경에서는 모두가 일정 수준의 ‘데이터 이해도’를 갖춰야 한다. 데이터가 최초 어디에서 생성되었고, 어디에 어떻게 보관해야 안전하며, 어떤 과정으로 어떤 가치를 갖게 되는지를 알아야 한다는 것이다. 이것이 데이터란 것을 다룰 때 기본적으로 생각해야 하는 내용이다. 그리고 이런 내용들을 파악하도록 해 주는 도구들에 대한 이해도도 갖춰야 한다. 스프레드시트, 표, 시각화 등이 대표적이다. 한 마디로 데이터에 대한 접근 방식과 태도가 일정 수준에 도달해야 한다는 것인데, 이는 마치 현대 사회에서 활동하려면 최소한 글을 읽을 줄 아는 것과 비슷한 수준의 전제 조건이다.

2) 접근 : 데이터를 보유하고 있다는 건 대단한 일이다. 하지만 적절한 사람들이 그 데이터에 접근하여 활용함으로써 또 다른 가치를 만드는 게 아니라면 그 대단한 일은 아무 것도 아닌 게 되어버린다. 사용자들은 필요한 일을 하기 위해 어떤 데이터에 접근해야 하는지, 그 데이터가 어떤 방식으로 구조화 되어 있고, 어떤 도구를 활용해야 안전하게 데이터로부터 가치를 뽑아낼 수 있는지를 이해해야 한다.

3) 분석 : 데이터 리터러시의 가장 이상적인 형태라면 모든 사람이 비판적 사고로 데이터를 학습하고, 가장 알맞은 통찰을 끌어내는 것이라고 할 수 있다. 이 때 약간의 통계학적 혹은 분석학적 방법론을 갖춰둔다면 더없이 좋을 수도 있다. 하지만 이는 말 그대로 이상론에 불과하다. 누구나 다 그 정도 수준에 도달하리라고 기대하기는 힘들다. 그렇다면 그런 수준에 먼저 도달한 사람들이 통찰에 다다르게 된 경과를 투명하고 쉽게 설명할 수 있어야 한다. 그걸 듣고 나머지 사람들이 타당하다거나 이상하다는 생각을 할 수 있으면 충분하다. 분석의 능력이 필요하지만 모두가 분석가가 될 필요는 없으니, 분석가의 설명을 듣고 이해할 정도면 된다는 것이다.

데이터 거버넌스의 필요성

데이터 교육을 충분히 제공해 조직 전체가 ‘데이터 리터러시’를 갖추게 되었다고 하자. 즉 모든 사람이 일정 수준으로 데이터를 이해하고 있고, 다룰 줄 알며, 분석까지 가능하다고 치자. 그렇다면 모두가 모든 데이터에 접근할 수 있어야 할까? 정답은 ‘아니오’이다. 아무리 모든 사람이 데이터 과학자 수준의 능력을 갖췄다 하더라도, 일단 현대 사회에서 생성되고 처리되는 데이터의 양 자체가 너무나 많다. 그 출처도 지나치게 다양하다. 그래서 보안과 프라이버시를 생각하지 않을 수 없다. 아무리 구성원 하나하나가 뛰어나도 조직 차원에서 혹은 중앙에서 담당해야 할 통제와 통솔의 몫이라는 게 존재한다.

그런 맥락에서 튀어나오는 개념이 바로 데이터 거버넌스다. 데이터 거버넌스란, 한 조직이 어떤 방식으로 데이터를 관리하고, 활용하고, 보호하는지를 결정하고 적용하는 것을 말한다. 데이터는 생성돼서 폐기되기까지의 모든 과정에서 통제와 관리가 필요한 자산이다. 생성될 때, 수집될 때, 저장될 때, 처리할 때, 활용할 때, 공개될 때, 폐기될 때 모두 누군가의 간섭과 제어가 필요하다. 그리고 이를 다루는 법과 규정들이 대부분 국가에서 존재하거나, 생겨나는 중이다. 회사 차원에서 이런 부분의 정보를 부지런히 습득하고 최신화 하는 게 필요하다.

데이터 거버넌스를 확립하려면 다음 다섯 가지가 중요하다.

1) 데이터 감독을 위한 내부 구조가 갖춰져야 한다. 아마 이 말 자체가 어렵다고 느끼는 사람이 있을 텐데, 주로 조직 전체적으로는 데이터 거버넌스 정책, 표준, 절차, 평가 방법 등을 규정하고, 각 부서에서는 중앙에서 규정한 내용을 부서 상황과 특성에 맞게 적용할 방법을 구체적으로 찾아내 도입하는 것을 말한다. 이것이 각 개인별로 수립되는 경우도 점점 늘어나고 있다.

2) 데이터가 어떤 상태로, 어디에 저장되어야 하는지를 분명하게 지정해야 한다. 이는 보안과 관련된 항목이기도 하다. 많은 기업들이 이른 바 ‘데이터 레이크’라고 하는 것에 데이터를 부어놓는데, 보안을 강화하려면 이 데이터 레이크에 어떤 방식으로, 어떤 사람이, 어떤 조건에서 접근할 수 있는지 결정해야 하고, 암호화 여부, 전송 가능성 같은 것도 정의되는 게 바람직하다. 이 내용은 각 지역과 나라마다 이미 정해진 규정이 있을 수 있으니 관련 정보를 미리 접하는 게 도움이 될 것이다.

3) 데이터 접근 가능한 사람과 권한을 명확히 정의한다. 모든 사람이 모든 데이터를 필요로 하는 건 아니다. 이는 사장과 회장에게도 적용되는 이야기다. 각자의 업무를 수행하기 위해 필요한 데이터가 정해져 있고, 딱 그만큼만 허용해주는 것이 중요하다. 주로 역할과 근무지에 따라 접근할 수 있는 데이터를 지정하거나, 맡고 있는 프로젝트에 따라 고려되는 게 보통이다. 중요한 건 이러한 구분이 주기적으로 검토되고 변경되어야 한다는 것이다. 또, 민감한 정보에 접근하려면 누구나 여러 겹의 인증과 승인을 거쳐야 하도록 구조를 짜는 것도 필요하다.

4) 목적성과 방법의 적절성을 평가해야 한다. 누군가에게 데이터 접근 권한을 주려면 그 사람의 직무와 책임도 알아야 하지만 먼저 데이터가 어떤 목적으로 활용되는지도 알아야 한다는 뜻이다. 분석과 평가를 위한 것인지, 제품을 개발하기 위한 것인지, 폐기를 위한 것인지, 고객 응대를 위한 것인지 알고 있어야 한다. 회사 대표가 특정 직원의 개인정보에 접근할 수 있도록 요구하는 사람에게 목적을 물었더니 폐기를 하려 한다고 답하면, 다시 한 번 생각해봐야 한다는 뜻이다. 그리고 이런 걸 묻고 답하는 과정에서 올바른 방향을 제안할 수도 있고, 그것이 교육 효과를 창출할 수도 있다.

5) 모든 임직원이 데이터 담당자가 되어야 한다. 위에 적은 것처럼 정책과 표준, 내부 구조를 정하는 모든 과정이 전부 중요하다. 반드시 있어야 할 것들이다. 하지만 그러한 표준과 내부 구조와 정책을 직접 현장에서 지켜내고 살아야 하는 건 사람들이다. 내부 임직원들이 ‘데이터와 나는 상관없어’라고 느끼면 아무리 단단한 구조에서라도 구멍이 생긴다. 데이터의 관리가 모두의 몫이라는 걸 인지시키는 것이 중요하다.

데이터 리터러시의 가치

임직원들이 데이터를 이해하지 못하고, 접근하지도 못하며, 활용하지도 못한다면, 세상 모든 데이터를 다 가지고 있다해도 아무런 소용이 없다. 너무 당연한 얘기라고? 그런데 아직까지도 너무나 많은 조직들에서 데이터가 사실상 아무 쓸모를 찾지 못해 그냥 버려진다. 수집하고 저장하는 건 잘 하는데, 그걸 이해하고, 안전하게 접근/분석/활용하게 하려는 노력은 간과되고 있다. 데이터가 페타바이트 단위로 만들어지는 때라지만 큰 의미를 갖지 못하는 게 바로 이 때문이다.

데이터 리터러시를 키운다는 건 데이터의 가치를 살리는 방법을 빠르게 익힌다는 뜻이 된다. 버려진 데이터들 속에서 남다른 통찰을 찾아내고, 이를 바탕으로 새로운 서비스와 제품을 개발하여 가치를 창출한다는 뜻도 된다. 그러므로 데이터 리터러시는 곧 데이터를 통한 수익 상승과도 직결된 전략이라 볼 수 있다. 데이터 리터러시를 모든 임직원들에게 강조해야 하는 건 바로 이 점 때문이다.

이 게시글이 문제가 될 시, 삭제하겠습니다

그래서 우리가 어떻게 발전했는지 한달 조금 전, 우분투 21.10 오늘 EOL로 표시되었습니다. 이는 수명 주기의 끝에 도달했다고 말하는 것과 같습니다. 즉, 더 이상 지원되지 않으며 저장소에 새 패키지를 추가하지 않습니다. 응용 프로그램을 업데이트할 수 없을 뿐만 아니라 더 이상 보안 패치를 받을 수 없으므로 Impish Indri에 남아 있는 사용자는 지금부터 발견되는 위협에 노출됩니다.

이미 indri와 함께 수명주기의 끝, 사용자는 선택할 수 있는 것이 거의 없습니다. 돌아가고 싶지 않은 경우(권장하지 않음), 사용 가능한 유일한 옵션은 2022년 XNUMX월 중순에 도착한 Ubuntu 버전인 Jammy Jellyfish로 업그레이드하는 것입니다. 몇 년을 버텼다.

Ubuntu 21.10 Impish Indri는 14년 2021월 XNUMX일에 도착했으며 사용하기에 가장 뛰어난 참신함으로 그렇게 했습니다. 그놈 40. 이전 두 버전은 GNOME 3.38에 머물렀고 일반적인 일정으로 돌아가기 위해, 즉 최신 버전의 Ubuntu에서 데스크탑의 최신 버전을 사용하기 위해 22.04에서 GNOME 42로 바로 이동했습니다.

Ubuntu는 8가지 공식 버전으로 제공되며 모두 수명 주기가 끝났기 때문에 기본 버전을 유지하는 경우 위입니다. 일부 버전은 LTS 버전에서 3년 대신 5년 지원을 제공하지만 정상 주기, 21.10과 마찬가지로 9개월 동안만 지원됩니다. 또는 동일합니다. 6개월은 다음 XNUMX개월, XNUMX개월은 업데이트 시간을 더 제공합니다. 모든 맛에 해당됩니다.

현재 Canonical은 두 가지 측면에서 작업하고 있습니다. 며칠 안에 Ubuntu 22.04.1과 함께 ISO를 릴리스하고 다른 한편으로는 릴리스할 예정입니다. 형상 및 일일 업데이트 키네틱 쿠두, 2022년 5.19월 버전 또 다른 정상적인 주기가 될 것이며 Linux 5.20와 XNUMX 사이에 있을 새로운 데스크탑과 커널이 예상됩니다.

문제가 될 시 삭제하겠습니다.

오늘은 화요일 패치이며 평소와 같이 지원되는 모든 Windows 버전이 업데이트되었습니다. 그러나 일부 OS 버전에 대한 지원이 곧 종료됩니다. 특히 Windows 8.1은 2023년 1월 10일에 최종 업데이트를 받게 됩니다. Microsoft는 이전에 Windows 8.1 사용자가 임박한 변경 사항에 대한 알림을 받기 시작할 것이라고 이전에 발표했으며 오늘 업데이트를 통해 이러한 알림이 실시간으로 제공됩니다.

위에서 볼 수 있는 알림은 사용자에게 세 가지 옵션을 제공합니다. 자세히 알아보거나, 나중에 알림을 받거나, 지원이 종료되면 알림을 받도록 선택할 수 있습니다. 이것은 과거에 Microsoft에서 본 것처럼 공격적인 전술이 아닙니다. 실제로 1월 10일까지 알림을 받지 않는 옵션을 예상하지 못했을 수도 있습니다. 나중에 알림을 받을 보다 일반적인 옵션을 선택하면 한 달에 한 번 정도 알림이 표시됩니다. 지원 종료 날짜가 도래하면 다시 표시하지 않도록 선택할 수 있습니다.

아마도 Windows 8.1에는 사용자가 너무 적기 때문에 이 푸시가 그다지 공격적이지 않을 것입니다. Windows XP 및 Windows 7에 대한 지원이 종료되었을 때 많은 사람들이 여전히 해당 운영 체제를 사용하고 있었기 때문에 정말 큰 문제였습니다. Windows 8은 작업한 사람들의 모든 면에서 비참한 실패였습니다. 수십 년 동안 사용자에게 친숙한 인터페이스를 근본적으로 설계했지만 직관적인 방식으로는 그렇게 하지 않았습니다. Windows 10이 무료 업그레이드로 나왔을 때 사람들은 꽤 빨리 움직였습니다.

이제 현재 버전은 Windows 11이지만 흥미롭게도 Microsoft는 무료 업그레이드를 1년 동안만 공개했지만 여전히 Windows 7, 8.1 또는 10 키를 사용하여 Windows 11을 정품 인증할 수 있습니다. Windows 7 또는 8.1 키를 사용하여 Windows 10 활성화 그러나 Windows 10을 사용하면 2025년까지 계속 지원되므로 PC를 몇 년 더 사용할 수 있습니다.

지원 종료 날짜가 2023년 1월 10일에 도달하면 더 이상 업데이트를 받을 수 없습니다. 하던 일을 할 수 있는 기능을 포함하여 PC의 모든 것을 계속 사용할 수 있습니다. 그러나 스토어는 2023년 7월에 문을 닫습니다.

이 게시글이 문제가 될 시, 삭제하겠습니다

출처 : https://www.xda-developers.com/windows-8-1-end-of-life-warnings/

크래프톤이 배틀그라운드 모바일의 2.1 업데이트를 진행하고 걸그룹 블랙핑크의 인게임 콘서트 ‘BLACKPINK X PUBG MOBILE 2022 IN-GAME CONCERT: [THE VIRTUAL]’을 개최한다고 12일 밝혔다.

이번 콘서트는 22일부터 24일, 29일부터 31일까지 게임 내 버추얼 콘서트장에서 만나볼 수 있다. 블랙핑크(지수, 제니, 로제, 리사) 멤버들의 3D 아바타가 출연해 다양한 히트곡 무대와 스페셜 트랙도 선보일 예정이다.

이용자들은 콘서트장에서 함께 무대를 관람하며 응원할 수 있으며, 시시각각 변화하는 무대 연출과 박진감 넘치는 퍼포먼스를 감상할 수 있다. 콘서트 티켓은 15일부터 사전 예약 이벤트를 통해 무료로 획득할 수 있다.

이번 콘서트를 기념해 블랙핑크 인게임 아이템도 출시된다. 블랙핑크 멤버들이 실제 무대에서 착용했던 복장을 모티브로 한 의상 아이템을 게임에서 만나볼 수 있으며, 멤버들이 직접 녹음한 보이스 카드도 확인할 수 있다.

19일부터는 콘서트 응원 이벤트가 진행된다. 다양한 콘서트용 아이템을 선물해 특정 응원도를 달성할 때마다 ‘BLINK(블랙핑크 팬덤명)’ 칭호를 비롯해 블랙핑크 응원봉 등 다양한 인게임 아이템을 보상으로 획득할 수 있다. 또한 모든 플레이어들의 응원도를 합산해 일정 수치가 넘을 경우, 게임 내에 콘서트를 기념하는 배너 등 다양한 홍보물들이 하나씩 등장하게 된다.

배틀그라운드 모바일과 블랙핑크의 콜라보레이션은 이번이 두 번째다. 배틀그라운드 모바일은 지난해 10월 발표된 블랙핑크 정규 1집 ‘THE ALBUM’의 음원을 인게임 로비의 배경음악(BGM)으로 사용해 전 세계 이용자들의 큰 호응을 받았다.

한편, 이번 업데이트에서는 신규 테마 모드인 ‘고대 이집트 테마 모드 2’가 공개된다. 랭크 모드 내 에란겔, 미라마, 리빅 맵에서 플레이할 수 있다. 플레이어는 맵 곳곳의 무작위 위치에서 발생하는 강력한 모래폭풍을 경험할 수 있고, 다양한 고대 신전을 탐험하며 각종 퍼즐과 보스전을 통해 보상을 획득할 수 있다.

배틀그라운드 모바일 2.1 업데이트와 블랙핑크 인게임 콘서트에 대한 자세한 내용은 배틀그라운드 모바일 공식 카페에서 확인할 수 있다.

출처 : https://www.gamemeca.com/view.php?gid=1682470

문제가 될 시 삭제하겠습니다.

아마존 버킷 하나가 잘못 설정됐다. 그 바람에 남아메리카 공항 4군데와 관련된 데이터 3TB가 외부로 새나간 것으로 보인다. 직원들의 개인 신상 및 식별 정보이기 때문에 공항을 노리는 부류들에게 있어 매우 유용할 수 있다고 한다.

아마존 S3 버킷의 설정 오류 때문에 3TB의 공항 관련 데이터가 외부로 노출되는 일이 발생했다. 무려 150만 개 이상의 파일들이라고 한다. 문제의 데이터베이스는 보안 업체 스카이하이 시큐리티(Skyhigh Security)가 발견했으며, 콜롬비아와 페루의 공항 4군데의 민감 정보로 구성되어 있는 것으로 분석됐다. 직원들의 개인 식별 정보도 포함되어 있다고 한다.

개인 식별 정보에는 항공사 직원들의 사진과 주민 등록 번호 카드들도 포함되어 있어 공항 쪽을 노리는 테러리스트들에게는 매우 유용하게 활용될 수 있다는 경고도 나왔다. 현재 문제의 버킷은 비밀번호로 잠긴 상태다. 잠기기 전까지 조사한 바에 따르면 해당 버킷에는 2018년부터 데이터가 저장되어 온 것으로 보이며, 사건 보고와 데이터 처리에 사용됐던 안드로이드 모바일 앱들도 있었다고 한다.

“공항은 수많은 여행자들과 공항 직원들을 보호해야만 하는 시설이기도 합니다. 그렇기 때문에 여기서 벌어지는 각종 보안 사고는 치명적으로 작용할 수 있습니다. 이번에 여러 공항의 데이터가 3TB가 새나갔다는 건 결코 작은 문제가 아닙니다. 나중에 어떤 결과를 낳을 지 아무도 알 수 없고, 따라서 대비해야 할 것입니다.” 스카이하이 시큐리티의 설명이다.

팬데믹 봉쇄 정책이 세계 곳곳에서 완화되며 여행객의 수는 급격하게 치솟고 있다. 포춘비즈니스인사이트(Fortune Business Insights)는 비행기 여행객 수가 크게 증가하고 있다며 전 세계적으로 스마트 항공 시장의 성장 전망이 매우 좋다는 연구 결과를 발표하기도 했다. 여기에 더해 저가형 항공 시장도 꽤나 희망적인 상황이기 때문에 스마트 항공 시장에 참여할 잠재 고객은 계속해서 증가하는 중이라고도 볼 수 있다.

이런 상황이니 사이버 공격자들의 관심이 항공 산업과 여행 산업에 몰려도 이상할 것이 없다. 실제 이미 많은 사이버 갱단이 훔쳐낸 크리덴셜들과 민감한 개인 식별 정보를 다크웹에서 판매하고 있다. 이 정보들은 대부분 여행사나 항공사 웹사이트와 클라우드 기반 데이터베이스에서 빼돌린 것으로 분석되고 있다.

클라우드에는 여전히 구멍이 많고

지난 2019년 가트너(Gartner)는 “공공 클라우드를 제어하는 데 실패한 조직의 90%가 민감한 데이터를 본의 아니게 공유하게 될 것”이라고 예견한 바 있다. 실제로 클라우드를 제대로 관리하지 못해 어마어마한 데이터가 유출되는 일은 지금까지도 비일비재하게 일어난다. 최근 IDC에서 조사했을 때 미국의 CISO들 중 80%가 클라우드 기반 환경에 대한 접근 권한이 지나치게 많은 사람들에게 주어졌을 때, 이를 확실히 알 수 있는 방법이 없다고 답하기도 했다.

스카이하이는 최근의 분석 보고서를 통해 “간단한 설정 오류 때문에 사고가 난다는 식으로 이해하는 경우가 많은데, 사실 클라우드를 제대로 설정한다는 건 생각보다 복잡한 일”이라고 설명했다. “아이덴티티도 관리하고, 각 사람과 상황마다 서로 다른 접근 권한을 부여해야 하며, 그 과정에서 설정도 알맞게 바꿔줘야 합니다. 그것 외에도 할 일이 정말로 많습니다. 이런 복잡한 구조 때문에 클라우드 환경에서 자꾸만 사고가 발생하는 겁니다.”

그것 외에도 클라우드 제품과 서비스에서 점점 더 많이 발견되고 있는 취약점들도 문제다. 예를 들어 최근에는 MS 애저 서비스 패브릭에서 리눅스 컨테이너 탈출 취약점이 발견되기도 했었다. 클라우드는 분명 잠재력 충만한 신기술이자, 모든 조직들이 나아가야 할 올바른 방향으로 보이는데, 이상하게 자꾸만 큰 사고들도 일으키는 것이다.

그렇다면 어떻게 클라우드를 보호할 수 있을까?

최근 클라우드 자동화 기업인 레이스워크(Lacework)가 500명의 보안 전문가들과 200명의 기업 임원들을 대상으로 조사한 바에 의하면 아직까지 클라우드라는 기술 자체에 실망할 필요는 없어 보인다. 사용자 편에서 개선할 수 있는 부분이 제법 많이 남아 있기 때문이다. 스카이하이도 “안전하게 사용하는 법만 익힌다면 클라우드 환경의 분위기는 사뭇 달라질 수 있을 것”이라고 자사 보고서를 통해 강조하고 있다.

클라우드의 안전한 활용을 위해 스카이하이가 제안하는 것은 다음과 같다.

1) AWS S3 버킷이나 애저 블롭(Azure Blob) 스토리지의 자동 스캔 기능을 활성화 한다.

2) 지속적인 설정 감사를 통해 오류나 구멍이 생기지 않도록 한다.

3) 산업 내 베스트 프랙티스나 필수 규정이 준수되도록 클라우드의 상태를 유지한다.

4) 데이터 손실 방지 및 멀웨어 스캔 도구를 사용해 클라우드 스토리지 서비스와 민감한 데이터가 침해되지 않도록 보호한다.

5) 내부자 위협을 막기 위한 방안들을 마련하여 도입한다. 내부자로 위장하는 데 사용되는 내부 계정이 있는지도 주기적으로 점검한다.

출처: https://www.boannews.com/media/view.asp?idx=108196

이 게시글이 문제가 될 시, 삭제하겠습니다

다가오는 LTS 릴리스는 몇 가지 새로운 기능을 제공합니다. Ubuntu 20.04 LTS를 사용하는 경우 많은 시각적 변경 사항을 확인할 수 있습니다. Ubuntu 21.10을 사용하는 경우 이미 많은 변경 사항을 보았지만 다음 릴리스에는 여전히 몇 가지 새로운 변경 사항이 있을 것입니다.

22.04에서 기대되는 새로운 기능을 보여드리기 전에 언제 출시되는지 보겠습니다.

Ubuntu 22.04의 안정적인 버전은 2022년 4월 21일에 출시될 예정입니다. 개발은 이미 한창 진행 중이며 다음 출시 일정을 따릅니다.

이제 중요한 릴리스 날짜를 알았으므로 Ubuntu 22.04 LTS가 가져올 새로운 기능에 대해 알아볼 시간입니다.

개발이 계속 진행 중이기 때문에 가까운 시일 내에 많은 새로운 기능이 추가될 것입니다. 공개되는 대로 업데이트하겠습니다.

현재로서는 Ubuntu 22.04의 주요 확인 및 예상되는 새로운 기능이 있습니다.

GNOME 42는 2022년 3월에 출시될 예정이며 Ubuntu 22.04에 포함될 예정입니다.

항상 그렇듯이 Ubuntu는 사용자 정의된 GNOME 버전을 사용하므로 모든 GNOME 42 변경 사항이 여기에 반영되지는 않습니다. 그러나 새로운 libadwaita 및 GTK 4 마이그레이션의 사용 덕분에 여전히 약간의 시각적 변화를 확인할 수 있습니다.

새로 고쳐진 설정 응용 프로그램과 개선된 스크린샷 도구가 표시되어야 합니다. GNOME 42는 또한 Boxes와 같은 여러 GNOME 응용 프로그램을 업데이트하고 새로운 텍스트 편집기를 도입합니다. 그러나 Ubuntu는 기본 텍스트 편집기로 Gedit를 사용할 것이라고 생각합니다.

Ubuntu 22.04 LTS에는 Grub 부트로더 버전 2.06이 있지만 문제가 있습니다. 기본적으로 os-prober 기능이 비활성화되어 있습니다.

즉, 이중 부팅 시스템을 사용하는 경우 Grub은 다른 운영 체제를 검색하지 않으므로 Grub에 Windows(또는 다른 OS)를 나열하지 않습니다. Ubuntu 22.04의 개발 버전으로 업그레이드한 몇몇 사람들은 이미 이 문제에 직면하기 시작했습니다 .

문제를 해결할 수 없다는 것이 아닙니다. 해결 방법이 있습니다.

os-prober(일반적으로 이미 설치됨)를 설치한 다음 /etc/default/grub 파일을 편집하여 이 파일에 GRUB_DISABLE_OS_PROBER=false를 추가합니다. 이 파일을 저장 하고 grub을 업데이트 하면 Grub에 다른 운영 체제가 표시됩니다.

OMG에서 보고한 대로 Ubuntu 22.04에는 새로운 펌웨어 업데이터 앱이 있을 수 있습니다 ! 우분투 .

일반적으로 GNOME 소프트웨어 센터는 Ubuntu의 Snap 버전에서도 펌웨어 업데이트를 처리할 수 있습니다. 그래도 개발팀은 펌웨어 업데이트를 처리하기 위한 전용 GUI 도구를 개발 중입니다.

문제가 될시 삭제하겠습니다.

출처 : https://itgall.com/Tech/246277

2010년대 중반 랜섬웨어 공격이 증가하자 마이크로소프트는 윈도우 사용자와 관리자에게 랜섬웨어 공격으로부터 PC를 보호할 툴을 제공하기 위해 고민했다. 그 결과가 2017년 10월 기능 업데이트에 추가된 ‘제어된 폴더 액세스(Controlled Folder Access)’라는 기능이다.

설명 문서에 따르면, 제어된 폴더 액세스는 리소스가 제한된 일반 사용자, 홈 PC 사용자, 소규모 기업을 위한 좋은 보호 툴이다. 마이크로소프트는 “제어된 폴더 액세스는 랜섬웨어와 같은 악의적인 앱과 위협으로부터 귀중한 데이터를 보호하는 데 도움이 된다. 제어된 폴더 액세스는 알려진 신뢰할 수 있는 앱 목록을 기준으로 앱을 검사해 데이터를 보호한다. 윈도우 서버 2019, 윈도우 서버 2022, 윈도우 10, 윈도우 11 클라이언트에서 지원되며 윈도우 보안 앱, 마이크로소프트 엔드포인트 구성 관리자(Endpoint Configuration Manager) 또는 인튠(Intune, 관리형 디바이스에 해당)을 사용해 활성화할 수 있다”고 설명했다.

또한 마이크로소프트에 따르면, 제어된 폴더 액세스는 신뢰할 수 있는 앱만 보호되는 폴더에 액세스하도록 허용한다. 보호된 폴더는 제어된 폴더 액세스가 구성되는 시점에 지정된다. 일반적으로 문서, 사진, 다운로드용 폴더와 같이 자주 사용되는 폴더가 제어된 폴더 목록에 포함된다. 구체적으로 보호되는 폴더는 다음과 같다.

c:\Users\<username>\Documents

c:\Users\Public\Documents

c:\Users\<username>\Pictures

c:\Users\Public\Pictures

c:\Users\Public\Videos

c:\Users\<username>\Videos

c:\Users\<username>\Music

c:\Users\Public\Music

c:\Users\<username>\Favorites

그러나 이 기능을 무작정 활성화하기 전에 확인해야 할 것이 있다. 애스크우디(Askwoody) 포럼 사용자 Astro46은 최근 제어된 폴더 액세스를 사용하면서 부작용을 경험했다.

곧 다양한 액세스 알림을 처리하고 모든 것이 안정화될 것으로 생각했다. 하지만 그렇지 않았다. 프로그램이 제대로 동작하지 않는 설명할 수 없는 문제를 겪는 경우가 많았는데 추적해 보니 거부된 폴더 액세스 때문이었다. 이런 경우가 발생할 때 알림을 봤다면 그렇게 나쁜 상황은 아니라고 할 수 있지만 알림을 볼 때도 있고 못 볼 때도 있다.

또한 이전에 액세스를 승인한 프로그램이 문제를 다시 유발하는 것으로 보였다. 제어된 폴더 액세스 기능은 프로그램이 업데이트되면 인식하지 못하는 것일까? 이 기능으로 얻는 보안의 이점보다 헛된 노력과 시간 낭비로 인한 손실이 더 컸다.

PDQ 블로그에서 지적하듯이 이 기능을 사용하면 원격 관리 툴을 비롯한 일부 기술이 차단되는 부작용이 발생할 수 있다. 제어된 폴더 액세스를 활성화하면 소프트웨어를 설치할 때 설치 프로그램이 특정 폴더에 대한 액세스 권한을 획득하려고 시도하는 과정에서 보호 기능과 설치 프로세스 사이에 상호작용이 일어난다. 이때 “무단 변경이 차단되었습니다” 또는 “Softwarename.exe의 변경 작업이 차단되었습니다. 설정을 보려면 클릭하십시오”와 같은 메시지가 표시될 수 있다.

제어된 폴더 액세스를 사용할 때 프로세스를 완전히 활성화하지 말고 감사 모드로 사용하는 방법도 있다. 제어된 폴더 액세스를 전체 실행 모드로 활성화하면 예외 사항을 추가하는 데 많은 시간이 걸린다. 인터넷에서는 액세스를 추적해 예외 사항을 추가하느라 몇 시간이 걸렸다는 글을 흔히 볼 수 있다. 심지어 메모장, 페인트(Paint)와 같은 정상적인 마이크로소프트 애플리케이션도 예외 프로세스에 추가해야 했다는 글도 몇 년 전에 올라온 적이 있다.

아쉽게도 사용자 인터페이스는 최소한의 기능만 제공하므로 독립적인 워크스테이션에서 제어된 폴더 충돌을 발견하는 방법은 폴더가 보호되고 애플리케이션이 그 위치에 액세스를 시도할 때 시스템 트레이에 표시되는 알림을 보는 것뿐이다. 이벤트 로그를 살펴볼 수도 있지만 세부 사항을 검토하기 전에 이벤트 xml 파일을 가져와야 한다. 구체적인 방법은 마이크로소프트 테크 커뮤니티 블로그에 나온 것처럼, 평가 패키지 파일을 다운로드해서 cfa-events.xml을 다운로드 폴더에 추출해야 한다. 또는 다음을 복사해서 메모장 파일에 붙여 넣고 cfa-events.xml 이름으로 저장해도 된다.

<QueryList>

<Query Id=”0″ Path=”Microsoft-Windows-Windows Defender/Operational”>

<Select Path=”Microsoft-Windows-Windows Defender/Operational”>*[System[(EventID=1123 or EventID=1124 or EventID=5007)]]</Select>

<Select Path=”Microsoft-Windows-Windows Defender/WHC”>*[System[(EventID=1123 or EventID=1124 or EventID=5007)]]</Select>

</Query>

</QueryList>

이제 이 xml 파일을 이벤트 뷰어로 가져오면 제어된 폴더 액세스 이벤트를 더 확인할 수 있다. 시작 메뉴에서 이벤트 뷰어를 입력해 윈도우 이벤트 뷰어를 연다. 왼쪽 창의 작업 아래에서 보기 가져오기(Import custom view)를 선택한다. cfa-events.xml을 추출한 곳으로 이동해 선택한다. 또는 XML을 바로 복사해도 된다. 그다음 이벤트 로그에서 다음 이벤트를 찾는다.

5007 Event when settings are changed

1124 Audited controlled folder access event

1123 Blocked controlled folder access event

감사 모드인 경우 1124를, 테스트를 위해 제어된 폴더 액세스를 완전히 활성화한 경우에는 1123을 주로 살펴본다. 이벤트 로그를 검토하면 애플리케이션이 정상 작동하도록 하기 위해 어느 폴더를 조정해야 하는지 알 수 있다.

그러나 일부 소프트웨어에서 예상치 못한 파일에 대한 액세스가 필요할 수 있다. 바로 여기에 이 툴의 문제가 있다. 마이크로소프트는 이미 많은 애플리케이션을 승인했고 이러한 애플리케이션은 제어된 폴더 액세스가 활성화된 상태에서도 정상 작동하지만, 그 외의 애플리케이션이나 오래된 애플리케이션은 정상 작동하지 않을 수 있다. 조정이 필요 없는 파일과 폴더, 조정이 필요한 파일과 폴더는 지금까지 필자의 예상을 벗어나는 경우가 많았다.

공격 표면 감소 규칙과 마찬가지로 제어된 폴더 액세스에도 개별 워크스테이션을 위한 더 나은 독립적인 인터페이스가 있다면 더 쉽게 이 기능을 사용할 수 있겠지만 현재는 없다. 엔드포인드용 디펜더(Defender for Endpoint)를 사용하는 기업은 비교적 쉽게 문제를 검토할 수 있지만 독립 워크스테이션은 여전히 시스템 트레이에 표시되는 메시지에 의존해야 한다.

바이러스 방지를 위해 디펜더를 사용한다면 랜섬웨어에 대한 부가적인 보호를 위해 제어된 폴더 액세스를 고려할 만하다. 그러나 무심코 이 기능을 배포하지 말고 제대로 평가할 것을 권한다. 감사 모드로 활성화해서 시간을 들여 그 영향을 검토해야 한다. 애플리케이션에 따라 생각보다 영향이 더 클 수도 있기 때문이다.

엔드포인용 디펜더를 사용 중인 경우 다음과 같이 제어된 폴더 액세스를 활성화할 수 있다. 마이크로소프트 엔드포인트 구성 관리자에서 자산 및 규정 준수(Assets and Compliance) > 엔드포인트 보호(Endpoint Protection) > 윈도우 디펜더 익스플로잇 가드(Windows Defender Exploit Guard)로 이동한다. 홈(Home)을 선택하고 익스플로잇 가드 정책 만들기(Create Exploit Guard Policy)를 선택한다. 이름과 설명을 입력하고 제어된 폴더 액세스(Controlled folder access)를 선택하고 다음(Next)을 선택한다. 변경을 차단할지 또는 감사할지, 다른 앱을 허용할지 또는 다른 폴더를 추가할지 여부를 선택하고 다음(Next)을 선택한다.

또는 파워셸, 그룹 정책, 레지스트리 키로 관리하는 방법도 있다. 네트워크 시나리오의 경우 구성 관리자 또는 인튠을 사용해서 신뢰 목록에 추가하는 애플리케이션을 관리할 수 있다. 마이크로소프트 365 디펜더 포털에서 부가적인 구성이 가능하다. 많은 경우 공격의 위험과 보안 시스템이 컴퓨터에 미치는 영향 사이에서 타협해야 한다. 시간을 들여 둘 사이의 균형을 평가하고 이 기능에 따르는 오버헤드를 감수할 가치가 있는지 평가해야 한다.

이 게시글이 문제가 될 시, 삭제하겠습니다

출처: https://www.itworld.co.kr/mainnews/243784#csidxad2b3f520c2422aa4b9c7ad47d64e93

코로나19가 수그러들면서 게임계도 점차 활기를 띄고 있다. 하지만, 그와 동시에 한가지 역경도 함께 수면위로 떠오르고 있다. 바로 게임 질병코드 등록 문제다. 코로나19 때문에 활동 안 하던 게임이용장애 질병코드 국내 도입 문제 관련 민관협의체가 다시 활동을 재개했기 때문이다. 실제로 해당 민관협의체는 최근 3건의 관련 연구 용역을 모두 완료하며 결과물을 속속 발표하고 있다.

그러나 한쪽에서는 게임이 지닌 긍정적인 영향력을 바탕으로 교육 현장에 교재로써 투입되고 있다. 코딩이나 프로그래밍 교구를 넘어서 때로는 역사적 사료로, 때로는 문학 작품으로 열렬히 활약하고 있다. 이번 기사에선 그 사례들을 한데 모아봤다.

새 시대의 문학 작품이 될 게임

교육 현장에서 문학 작품을 읽는 이유는 단순히 언어의 풍요로움이나 당대의 언어활동을 느끼는 것을 넘어서 다양한 상황과 인간 군상을 간접 경험할 수 있기 때문이다. 평소에 절대 겪을 수 없었던 과거의 일, 사건 등을 학생들이 직접 읽어보면서 당대 사회상이나 사람들의 심정 등을 이해할 수 있는 것이다. 같은 선상에서 준수한 스토리, 인물 묘사 등을 지니고 있는 게임들 몇몇이 실제 교육현장에서 활약하고 있다.

최근엔 지난 29일, 전쟁의 참혹함과 생존자들의 트라우마를 적나라하게 담아낸 인디게임 ‘디스 워 오브 마인’이 폴란드 중고등학교 교육 자료로 채택됐다. 보스니아 내전을 모티브로 한 이 게임은 전쟁으로 폐허가 된 도시에서 민간인 생존자가 되어 끝까지 살아남기 위해 발버둥 치는 과정을 담고 있다.

폴란드는 디스 워 오브 마인을 정부 웹사이트를 통해 무료로 다운받을 수 있게 했다. 심지어 학생과 교사뿐만 아니라 지역 제한 없이 누구나 받을 수 있다. 폴란드 정부는 “게임 속 참혹한 전쟁에 대한 묘사를 통해 학생들에게 전쟁이란 무엇인지 알려줄 뿐 아니라 인간의 존엄성과 생명에 직면한 인간이 어떤 행동을 하게 되는지를 이해하는 데 도움을 준다”며 선정 이유에 대해 밝혔다. 최근 러시아의 우크라이나 침공이 전 세계의 화두로 떠오른 만큼 더더욱 선정에 힘이 실린 것으로 보인다.

실제보다 훨씬 편리하고 감상하기 편한, 역사적 사료

굳이 스토리나 인물 묘사가 아니더라도 게임은 역사를 직접 체험하고 토론할 수 있는 사료로 사용할 수 있다. 특히 당대의 환경과 사람들의 실제 식생들을 그대로 구현한 게임들은 역사 교육이나 건축 자료로 사용되는 경우가 잦다. 대표적으로 어쌔신 크리드와 레드 데드 리뎀션 2가 있다.

어쌔신 크리드 시리즈눈 최근 들어 메인 콘셉트인 암살 관련 리얼리즘이 부족하다는 평가를 받기도 하지만, 배경 묘사는 진짜 역사 다큐멘터리를 보는 것처럼 비율 하나까지 정확하게 그려내는 것으로 유명하다. 오죽했으면, 노트르담 대성당이 화재로 소실됐을 때 참고 자료로 사용할 수 있다는 주장이 나오기도 했을 정도다. 게임이 실제로 복원에 활용되진 않았지만, 어쌔신 크리드는 특유의 오픈월드만 쏙 뽑아내 교육용 자료인 ‘디스커버리 투어 시리즈를 여럿 출시했다.

현재 유비소프트가 내놓은 디스커버리 투어 시리즈는 고대 그리스와 이집트, 바이킹 시대까지 총 세 개다. 이집트 편에선 피라미드나 스핑크스 같은 당대의 건축물과 프톨레마이오스 왕좌의 삶을, 그리스 편에선 당시의 환경은 물론 소크라테스 같은 당시의 주요 인물들도 만나서 대화를 나눌 수 있다. 바이킹 시대 편에선 9세기 바이킹과 앵글로 색슨족의 삶이 정확하게 구현돼 있다. 이 게임은 교육 현장은 물론이며 다큐멘터리에서도 참고 자료로 사용된다.

레드 데드 리뎀션 2도 같은 측면에서 미국 테네시 대학교의 역사 수업 시간에 사용되고 있다. 레드 데드 리뎀션 2는 1899년부터 1911년 사이 미국 역사를 탐구하기 위한 수업에서 활용되고 있으며, 학생들은 직접 게임을 플레이한 뒤 그 시기의 식민주의나 자본주의, 인종차별 등에 대해 토론하고 탐구하게 된다. 담당 교수는 트위터를 통해 “역사 고증이 완벽한 것은 아니지만, 게임 내 요소들을 토론할 수 있다”며 “역사에 관심 없는 사람들을 끌어들이기 위해 개설했다”고 전했다.

메타버스와 결합해 실감 나는 코딩 교육

사실 게임을 교육 현장에서 가장 쉽고 정확하게 활용할 수 있는 분야는 역시 게임 제작이나 코딩분야다. 실제로 로블록스나 마인크래프트 같은 게임은 실제 교육 현장에서 널리 사용되고 있으며, 메타버스적 특성까지 활용해 원격으로도 실제 등교한 것과 크게 다를 바 없는 수업을 진행할 수 있다.

로블록스는 이미 북미에서 여러 방식으로 사용되고 있다. 로블록스 그 자체로도 이런저런 만들기나 물리학 수업을 진행할 수 있으며, 칠판도 직접 만들어서 사용할 수 있고, 캐릭터 위에 학생들의 캠 화면도 띄워 놓을 수 있다 보니 진짜 수업 못지않은 환경을 조성할 수 있다. 로블록스 홈페이지에 들어가면 다양한 수업 툴을 받을 수 있으며, 개 중에서도 직접 학생들이 여러 게임을 만들면서 코딩을 체험하는 수업이 가장 많이 활용되고 있다.

마인크래프트도 비슷한 형식으로 교육 현장에서 사용되고 있다. 이쪽은 좀 더 본격적으로 교육용 에디션을 따로 제작해서 판매하고 있으며, 여러 학교에서 교구로 활용 중이다. 게임 내에 교사를 대신해 학생들에게 교육 내용을 전달해주는 NPC도 있고, 칠판에 글씨도 쓸 수 있고, 학생들이 직접 명령을 내려서 자신이 만든 코드나 프로그램, 기구들을 시험할 수 있는 에이전트 같은 것도 있다. 이쪽은 특히나 로블록스보다 더 전문적인 작업이 가능하기 때문에, 프로그래머 유망주들에게 있어선 굉장히 유용한 교구라 할 수 있다.

국산 게임 중에서도 비슷하게 활용되는 게임이 있으니, 바로 넥슨의 프로젝트 MOD다. 메이플스토리 리소스를 활용해 콘텐츠를 제작할 수 있는 이 게임은 현재 국내 여러 대학교의 게임 제작 수업에서 직접 활약하고 있다. 코딩은 물론이고 직접 미니게임까지 완성해볼 수 있다는 점이 프로젝트 MOD의 가장 큰 장점이며, 최근에는 이를 활용한 해커톤 대회도 열렸을 정도다. 조만간 모바일로도 나온다고 하니 접근성도 더욱 높아질 것으로 보인다.

출처 : https://www.gamemeca.com/view.php?gid=1682327

문제가 될 시 삭제 하겠습니다.

제로데이 취약점이 20개 가까이 나왔던 상반기가 지나갔다. 놀랍게도 절반이 예방할 수 있었던 것이라고 한다. 취약점의 근본 이유를 고치지 않으면 제로데이 취약점을 공격하는 게 간단해진다.

2022년 상반기가 막 지난 지금까지 발견된 제로데이 취약점은 총 18개로 집계됐다. 공격자들이 먼저 발견해 공격을 실시했던 취약점들이며, 절반은 사전에 충분히 예방할 수 있었던 것으로 분석됐다. 구글 프로젝트 제로 팀이 자사 블로그를 통해 발표한 내용이다.

구글의 프로젝트 제로(Project Zero) 팀에 의하면 18개 제로데이 취약점 중 9개는 이전에 패치된 취약점의 단순 변이라고 한다 . 그 중 4개는 불과 얼마 전인 2021년에도 제로데이로 발견되고 알려진 바 있는 취약점들이었다. 이는 ‘제로데이 취약점을 공격하는 건 너무나 고차원적이고 수준 높은 행위라 방어가 도저히 불가능하다’는 기존 상식을 부정하는 내용이다.

구글의 매디 스톤(Maddie Stone)은 “제로데이 취약점을 제일 먼저 발견해 익스플로잇 한 공격자들은, 그 취약점이 패치됐다고 해서 포기하지 않는다”고 말한다. “오히려 패치가 된 것을 감안하고 같은 취약점을 다른 방식으로 익스플로잇 하지요. 즉 오리지널 익스플로잇의 변종을 개발한다는 겁니다. 2022년의 제로데이 공격 대부분이 이런 식으로 진행됐습니다. 정확히는 절반이요.”

2022년 상반기 제로데이 취약점 공격이 발견된 플랫폼은 다양했다.

– 애플 iOS(Apple iOS)

– 아틀라시안 컨플루언스(Atlassian Confluence)

– 크로미움(Chromium)

– 구글 픽셀(Google Pixel)

– 리눅스(Linux)

– 웹킷(WebKit)

– 윈도(Windows)

이중 윈도의 win32k와 크로미움의 경우, 개념증명용 익스플로잇이 성립되지 않는 선에서만 취약점이 패치됐지 근본 문제까지 고쳐진 건 아니었다. 그렇기 때문에 공격자들이 패치가 나오고 적용된 후에도 여전히 같은 취약점을 익스플로잇 할 수 있었다고 스톤은 설명한다. “반면 어떤 취약점들은 근본 원인까지도 패치가 되었지만 어느 순간 여러 가지 계기로 패치가 퇴행되고, 다시 취약점이 재발하여 공격이 가능한 상태가 되기도 합니다.”

스톤은 “제로데이 취약점이든 뭐든, 공격의 재료가 될 만한 것들을 제거할 때는 공격자가 반드시 백지부터 다시 시작해야만 다음 공격을 할 수 있도록 해야 한다”고 주장한다. “취약점 익스플로잇을 재활용하는 건 공격자 입장에서 비용도 적게 들고 난이도도 낮습니다. 시간과 노력을 투자할 만하죠. 반면 뭔가를 완전히 새롭게 시작하려면 공격자 입장에서 노력해야 할 것이 많아집니다. 그렇게 하기 위해선 취약점의 근본 원인을 해결하도록 해야지, 특정 익스플로잇만 막아서는 안 됩니다.”

3줄 요약

출처:https://www.boannews.com/media/view.asp?idx=107987

이 게시글이 문제가 될 시, 삭제하겠습니다

네 한달전에 우리가 말했다 해적 기본 OS 7.0 이번 달에 우리는 그것이 멀어지고 있다고 말해야합니다. 사실은 그것에 대해 아무것도 말하지 않은 것입니다. XNUMX월 뉴스레터 프로젝트의; 오히려 그들은 지난 달과 같은 문제를 해결해야 하고 무엇보다도 디자인 면에서 눈에 띄는 이 운영 체제의 다음 버전으로 나아갈 수 없다고 언급했습니다.

Danielle Foré와 회사는 앞서 언급한 문제와 함께 기본 OS 7.0에서 여전히 작업 중이지만 버전 6.1에서 작업을 중단하지는 않았습니다. 이것은 그들이 지난 달에도 말한 것인데, 이번 달에는 목표 달성에 가까워지고 있다는 점 외에는 기본 OS 7.0에 대해 새로운 내용을 말하지 않는다는 차이점이 있습니다. 그들은 가능한 한 빨리 그것을 발표하기를 바랍니다..

기본 OS 7.0 미만의 개발로 기본 6.1은 다음과 같은 새로운 기능을 도입했습니다.

이 모든 새로운 기능을 활용하려면 기본 OS 6.1을 사용하고 AppCenter에서 “모두 업데이트”를 클릭하십시오. 기본 OS 7.0은 시간이 조금 더 걸립니다.

문제가 될 시 삭제 하겠습니다.

USB 통해 초기 접근, 주로 제조-기술 기업 노려

마이크로소프트(MS)가 윈도우 멀웨어 라즈베리 로빈이 이미 수백 개의 기업 네트워크를 감염시켰다고 발표했다.

라즈베리 로빈은 Red Canary의 사이버 보안 연구원이 발견한 원도우 멀웨어로, 이동식 USB 를 통해 전파되는 것으로 알려진다.

라즈베리 로빈은 윈도우 인스톨러를 사용해 QNAP 관련 도메인에 접근하고, 악성 DLL을 다운로드한다. 이후 TOR 출구 노드를 백업 C2 인프라로 사용한다.

윈도우 측은 “라즈베리 로빈은 주로 USB 장치를 통해 전파된다. 감염된 USB에서 합법적인 폴더로 가장하는 바로 가기 .lnk 파일로 자주 나타난다. 라즈베리 로빈에 감염된 드라이브가 시스템에 연결되면, UserAssist 레지스트리 항목이 업데이트되면서 .lnk 파일을 참조하는 ROT13 암호화 값의 실행을 기록한다”라고 설명했다.

라즈베리 로빈은 2021년 9월 처음 발견됐으며 전문가들은 라즈베리 로빈이 기술-제조 기업을 주 표적으로 삼는 것을 관찰했다.

최근 MS는 기술, 제조 기업을 포함해 여러 고객사의 네트워크에서 이미 감염이 발생했음을 확인했다.

블리핑컴퓨터에 따르면, MS는 MS Defender for Endpoint 가입자에게 보낸 비공개 위협 인텔리전스 권고를 통해 고객들에게 라즈베리 로빈의 공격에 대해 이미 경고한 바 있다.

출처 : CCTV뉴스(http://www.cctvnews.co.kr)

이 게시글이 문제가 될 시, 삭제하겠습니다

크래프톤이 ‘배틀그라운드 스매쉬 컵(BATTLEGROUNDS SMASH CUP, 이하 BSC)’ 시즌7을 7월 9일과 10일 온라인으로 개최한다는 소식과 함께, 하반기 플레이어언노운스 배틀그라운드(이하 배틀그라운드) e스포츠 대회 일정을 발표했다.

BSC 시즌7은 동아시아 지역 대회 시작 전 국내 선수단이 전력을 점검하는 대회로, 한국의 12개 프로팀과 올 4월 진행된 ‘PUBG LVUP SHOWDOWN(이하 PLS): 시즌2’를 통해 선발된 4개의 오픈슬롯 팀까지 총 16개 팀이 참가한다. 총 상금은 3,000만 원이며, 우승팀에게는 차기 대회인 동아시아 지역 통합 e스포츠 대회 ‘펍지 위클리 시리즈(이하 PWS): 페이즈2’의 1주차 위클리 파이널 직행 티켓과 위클리 서바이벌 맵 선택권을 추가로 지급한다.

BSC 시즌7은 BSC 시즌6와 동일하게 1일차에 5매치를, 2일차에는 우승팀이 나올 때까지 매치를 진행한다. 킬 포인트와 순위 포인트를 합산한 토털 포인트가 70점 이상인 팀이 치킨을 획득할 경우 경기는 즉시 종료되며, 치킨을 먹은 팀이 BSC 시즌7의 챔피언이 된다. 시즌6에서는 토털 포인트 60점 이상이었던 우승 요건이 시즌7에서는 70으로 조정되었다.

PLS: 시즌2를 통해 BSC시즌7에 참가하게 된 오픈슬롯 팀 BGP(배고파)는 은퇴한 전 프로 선수들로 구성된 팀으로, 젠지 e스포츠에서 맹활약했던 Pio(차승훈)가 소속되어 있다.

2022 PWS: 페이즈2는 BSC 시즌7 종료 후 7월 20일부터 8월 28일까지 진행된다. 한국의 BSC 시즌7 참가팀을 포함해 일본, 차이니즈 타이페이/홍콩/마카오 팀 중 최정상의 기량을 갖춘 48개 팀들이 1억 9천 5백만 원과 권역별 대회인 ‘펍지 콘티넨탈 시리즈(이하 PCS) 7’ 티켓을 위한 승부를 겨룰 예정이다.

대회 구조는 지난 PWS: 페이즈1과 동일하다. 매주 이틀간 지역별로 10매치의 위클리 서바이벌을 진행해 각 지역마다 누적 포인트를 많이 획득한 상위 팀들이 해당 주의 위클리 파이널에 진출한다. 매주 토요일과 일요일 진행되는 위클리 파이널에서는 각 지역에서 올라온 팀들이 총 10매치를 겨룬다. 이틀 간 합산 포인트로 해당 주차의 승리 팀이 결정되며 위클리 파이널 1위 팀은 1천 만원의 상금을 획득한다.

이번 PWS: 페이즈2는 ‘위클리 서바이벌’ 일부를 오프라인으로 진행한다. 매주 수요일과 목요일 한국의 16개 팀은 서울, 잠실에 위치한 비타 500 아프리카 콜로세움 경기장에서 ‘위클리 파이널’에 진출할 8개 팀을 가리게 된다.

그랜드 파이널은 위클리 파이널 1-4주 차 누적 포인트 순위에 따라 상위 16개 팀이 선발돼 진행한다. 단, 이번 대회부터 신설된 ‘그랜드 파이널 토털 포인트’ 제도에 따라 위클리 파이널 1-4주차에서 누적한 토털 포인트 상위 3개 팀에는 그랜드 파이널 특전 포인트가 각각 부여된다. 1위 팀 20점, 2위 10점, 3위 5점이 부여되며, 해당 포인트는 그랜드 파이널에 그대로 적용되는 만큼 4주 간 고른 경기력을 선보이는 팀이 유리한 고지를 점할 수 있게 됐다. 그랜드 파이널은 8월 25일부터 28일까지 총 나흘간, 1일 5매치씩 총 20매치로 진행된다. 그랜드 파이널 매치의 누적 포인트 순위에 따라 최종 우승자를 결정한다.

그랜드 파이널 우승팀은 상금 8천만 원을 획득하고, 9월에 열리는 PCS 7 아시아에 출전하게 된다. PWS: 페이즈2 챔피언 외에도 그랜드 파이널 최종 순위에 따른 7개 팀이 PCS 7 아시아 시드를 받게 된다. 또 PWS: 페이즈2의 상위 4팀에게는 11월에 열릴 예정인 배틀그라운드 e스포츠 최강자전 ‘펍지 글로벌 챔피언십(PGC)’에 참여할 수 있는 PGC 포인트도 차등 부여한다.

BSC 시즌7과 PWS: 페이즈2의 모든 경기는 오후 7시에 배틀그라운드 e스포츠 공식 유튜브, 트위치, 아프리카TV, 네이버 TV를 통해 생중계된다.

PCS7 아시아와 PGC 2022의 일정과 내용은 추후에 발표될 예정이며, BSC 시즌7과 PWS: 페이즈2에 대한 상세한 내용은 배틀그라운드 e스포츠 공식 홈페이지에서 확인 가능하다.

위 게시글에 문제가 있을 시, 삭제하겠습니다.

AI 및 머신러닝(Machine Learning, ML) 프로젝트를 시작하는 기업이 늘면서 AI/ML의 안전을 확보하는 일이 무엇보다 중요해졌다.

IBM과 모닝 컨설트(Morning Consult)가 5월 발표한 보고서에 따르면, 전 세계 7,500곳 이상의 기업 중에서 35%가 이미 AI를 사용 중이다.

전년 대비 13% 증가한 수치다. AI를 탐색하고 있는 기업은 42%였다. 20%의 기업은 데이터 보안에서 어려움을 겪고 있었고, 이로 인해 AI 도입이 늦춰지고 있다고 답했다.

가트너가 2021년 2월 실시한 설문조사에서도 보안이 AI 도입 시 가장 큰 걸림돌이었다. 보안은 AI 솔루션을 기존 인프라에 통합하는 데 따르는 복잡성과 함께 1위를 차지했다.

마이크로소프트가 같은 해 3월 발표한 논문에 따르면, 기업의 90%는 적대적 머신러닝(Adversarial Machine Learning)에서 기업 시스템을 보호할 준비가 되어 있지 않다. 논문에서 다룬 28곳의 대/소규모 기업 가운데 25곳에서 ML 시스템 보안에 필요한 툴을 배치하지 않았다.

AI/ML 시스템 보안은 상당히 어려운 작업이다. 몇몇 어려움은 AI 고유의 특성에 기인한다.

예를 들어 AI/ML 시스템은 데이터를 필요로 하는데, 민감 데이터나 독점적 정보는 공격자의 표적이 된다.

AI/ML 보안의 또 다른 측면은 ‘적대적 머신러닝’처럼 낯설기만 하다.

엄밀히 말해 적대적 머신러닝은 이름과는 달리 머신러닝이 아니다. ML 시스템을 공격하는 데 사용되는 일련의 기법이다.

토론토 메트로폴리탄 대학교(Toronto Metropolitan University) 교수이자 글로벌 리서치 연구소(Global Research Institute)의 상임 연구원 알렉세이 루브초이는 “적대적 머신러닝은 ML 모델의 취약점과 특수성을 이용한다”라고 말했다. 루브초이는 최근 금융 서비스 산업 내 적대적 머신러닝에 관한 논문을 발표했다.

예를 들어, 적대적 머신러닝은 ML 매매 알고리즘이 잘못된 매매 결정을 내리도록 만들고, 사기 행위가 검출되기 어렵게 만들고, 부정확한 재무 조언을 제공하도록 만들고, 정서 분석 기반의 보고를 조작하도록 만드는 데 쓰일 수 있다.

루브초이에 따르면, 적대적 머신러닝 공격 유형은 크게 ▲중독(Poisoning) ▲회피(Evasion) ▲추출(Extraction) ▲추론(Inference) 4가지 영역으로 나눌 수 있다.

중독 공격(Poisoning Attack)은 훈련 데이터 세트를 조작하는 것이다.

루브초이는 “훈련 데이터를 의도적으로 편향시키면 ML 시스템의 학습은 잘못된 방향으로 나아간다”라고 말했다.

집에 AI로 구동되는 보안 카메라가 있다고 가정해 보자. 공격자가 매일 오전 3시에 표적의 집을 지나치면서 개가 잔디를 건너게 만들면 보안 시스템이 발동한다.

거주자는 개로 인한 보안 경보를 막기 위해 오전 3시의 경보를 끄게 된다.

매일 오전 3시에 발생하는 보안 경보가 사실상 무해한 것이라는 훈련 데이터가 제공된 셈이다.

시스템이 오전 3시에 발생하는 일이 무엇이든 무시하라고 훈련을 받았을 때가 바로 공격 시점이다.

회피 공격(Evasion Attack)에서는 이미 훈련을 받은 모델의 입력값을 약간 변경한다. 루브초이는 “정지 표지에 스티커를 붙여 시스템이 이를 정지 표지가 아니라 양보 표지로 해석하게 만드는 식이다”라고 설명했다. 앞서 언급한 개 산책 사례로 예를 들면, 도둑이 집에 침입하기 위해 개 복장을 입는 것이다. 루브초이는 “회피 공격은 시스템을 속이는 착시 효과와 같다”라고 말했다.

추출 공격(Extraction Attack)에서 ‘적’은 AI 시스템 사본을 입수한다.

루브초이에 따르면, 간혹 모델에게 주어진 입력값과 모델이 제공하는 출력값을 보기만 해도 모델을 추출할 수 있다.

모델을 건드려서 반응을 관찰한다. 충분히 건드릴 수 있다면 상대방은 자신의 모델도 동일하게 행동하도록 가르칠 수 있다”라고 말했다.

예를 들어, 2019년 프루프포인트의 이메일 프로텍션(Email Protection) 시스템에서 발견된 취약점은 이메일이 스팸일 가능성에 대한 점수를 담은 헤더를 생성했다. 공격자는 이 점수를 기반으로 프루프포인트의 스팸 검출 엔진을 모방했고, 이메일 프로텍션 시스템을 회피하는 스팸 이메일을 생성했다.

한 기업이 상용 AI 제품을 사용한다면 공격자도 해당 제품 혹은 서비스를 구매해 얼마든지 사본을 얻을 수 있다.

안티바이러스 엔진에 공격자가 자신의 악성코드를 테스트할 수 있는 플랫폼이 있을 수 있으며, 개 산책 사례에서는 공격자가 망원경으로 보안 카메라의 브랜드를 확인하나 후 같은 제품을 구입해 우회할 방법을 찾는 것이다.

추론 공격(Inference Attack)에서 공격자는 시스템 훈련에 어떤 데이터를 사용했는지 파악하고 데이터의 취약점이나 편향을 악용한다.

루브초이는 “훈련 데이터를 파악할 수 있다면, 상식이나 정교한 기법을 통해 그 데이터를 활용할 수 있다”라고 말했다.

개 산책 사례에서 공격자가 해당 지역의 일상적인 교통 패턴을 파악하기 위해 집 근처에 잠복해 있으면, 매일 오전 3시에 개를 산책시키는 사람이 지나가는 것을 알아내고, 시스템이 편향되었고, 개를 산책시키는 사람을 무시하도록 학습했음을 파악할 수 있다.

루브초이는 훈련 데이터가 편향이 없고 공격자가 고의로 데이터를 훼손할 수 없는지 확인하라고 조언했다.

루브초이는 “몇몇 ML 모델은 강화 학습(reinforcement learning)을 통해 새 데이터가 도착하는 즉시 학습한다. 이때는 새로운 데이터를 취급하는 방법에 유의해야 한다”라고 말했다.

서드파티 시스템을 이용할 때는 솔루션 업체에 적대적 공격에서 시스템을 보호하는 방법을 질문해야 한다.

루브초이는 “어떠한 대비도 하지 않는 솔루션 업체가 많다. 심지어 적대적 머신러닝 공격이 있는지도 모른다”라고 지적했다.

가트너에 따르면, 일반 소프트웨어에 대한 대다수 공격은 AI에도 적용될 수 있다.

따라서 여러 전통적인 보안 대책은 AI 시스템을 보호하는 데도 쓰인다.

예를 들어, 데이터 액세스나 훼손을 방어하는 솔루션은 훈련 데이터의 조작 역시 보호할 수 있다.

또한 가트너는 AI/ML 시스템을 보유한 기업이 추가 보호 조치를 취해야 한다고 권고했다. 구체적으로 ▲AI 모델의 무결성 보호를 위해 신뢰할 수 있는 AI 원칙을 도입해 모델 검증을 시행하고 ▲AI 훈련 데이터의 무결성 보호를 위해 데이터 중독 검출 기술을 이용하는 것이다.

적대적 전술 및 기법에 대한 업계 표준인 어택(ATT&CK) 프레임워크를 구축한 마이터는 이른바 적대적 머신러닝 위협 매트릭스(Adversarial Machine Learning Threat Matrix)라는 AI 시스템 공격 프레임워크를 개발하기 위해 마이크로소프트를 비롯한 11개 기업과 협력했다. 이는 인공지능 시스템에 관한 적대적 위협 지형(Adversarial Threat Landscape for Artificial-Intelligence Systems, ATLAS)으로 명칭이 변경되었고, ML 시스템 공격의 12단계까지 아우른다.

일부 솔루션 업체는 기업이 AI 시스템을 보호하고 적대적 머신러닝을 방어하는 데 도움을 주는 툴을 배포하기 시작했다. 2021년 5월 마이크로소프트는 AI 시스템의 보안을 테스트하는 오픈소스 자동화 툴인 카운터핏(Counterfit)을 배포했다. 애저 트러스트워시 ML(Azure Trustworthy ML)의 AI 레드팀 책임자인 윌 퍼스는 블로그 게시물에서 “이 툴은 마이크로소프트 AI 시스템의 취약점을 평가하기 위한 자체적인 필요로 개발했다. 카운터핏은 개별 AI 모델을 노리는 공격 각본으로 시작했으며, 이후 다수의 AI 시스템을 규모 있게 공격하는 범용 자동화 툴로 변화했다. 오늘날 우리는 레드팀 활동의 일부로 카운터핏을 일상적으로 사용한다”라고 말했다.

퍼스에 따르면, 카운터핏은 마이터 어택의 ATLAS 공격 프레임워크 내 기법을 자동화하는 데 유용하다. AI 개발 단계에서 실무 투입 전에 취약점을 포착할 목적으로도 활용할 수 있다.

IBM도 오픈소스 적대적 머신러닝 방어 툴을 보유하고 있다.

적대적 견고성 툴박스(Adversarial Robustness Toolbox)라고 불리는 툴은 현재 리눅스 재단의 프로젝트로 운영된다.

보편적인 ML 프레임워크를 모두 지원하고 중독/회피/추출/추론 4개의 주요 범주로 나뉘는 39개의 공격 모듈을 포함한다.

텍사스 대학교 컴퓨터 과학 교수인 뮤랏 칸타시오글루는 미래에는 공격자가 머신러닝을 이용해 머신러닝 시스템에 대한 공격을 생성할 수 있다고 말했다. 예를 들어, 딥페이크 생성에 주로 사용되는 생성적 적대 신경망(Generative Adversarial Network, GAN)이라는 새로운 AI 유형이 있다. GAN은 지극히 실제적인 사진이나 영상을 만들어 사람이 진짜라고 생각하도록 속인다. 딥페이크는 온라인 사기에 가장 보편적으로 악용되지만, 검출할 수 없는 악성코드를 제작하는 데도 동일한 원리가 적용될 수 있다.

칸타시오글루는 “GAN은 분류망과 생성망으로 나뉘며, 양측은 서로를 공격한다”라고 말했다. 예를 들어, 악성코드 분류 AI는 무엇이 악성코드인지를 파악하려고 시도하며, 악성코드 생성 AI는 분류망이 포착할 수 없는 악성코드를 생성하려고 시도할 수 있다. 두 시스템이 서로 경합하다 보면 최종적으로 검출하기가 거의 불가능한 악성코드가 만들어질 수 있는 것이다.

위 포스팅이 문제 있을 시 삭제 처리하겠습니다.