IPTables를 사용해서 접속이 느려진다면?

IPTables 때문에 접속속도가 느려지는 것에 대한 비교에 대해서 알려드리고자 합니다.

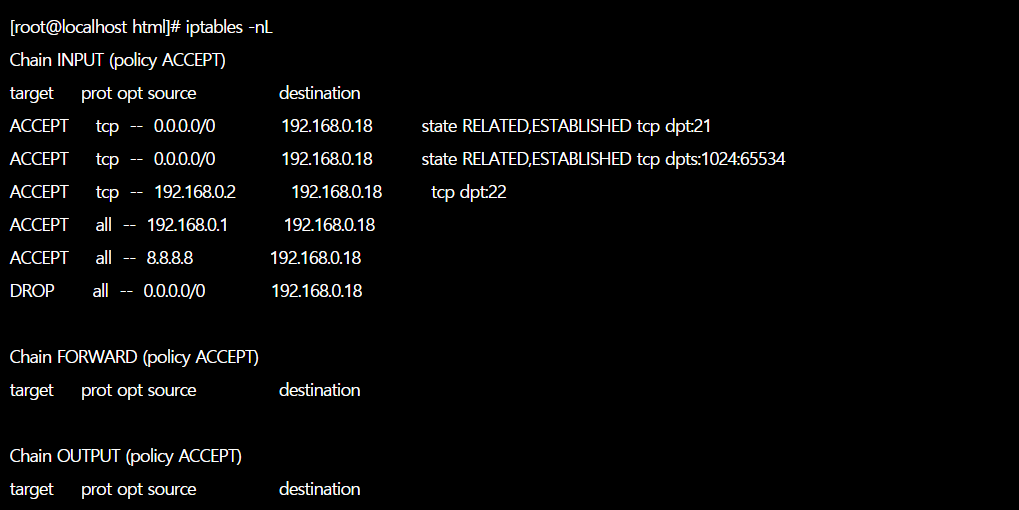

기존 방화벽 설정

1. 방화벽에서 허용은 해주었지만, 접속이 느리다??

“0.기존 방화벽 설정”처럼 되어있을 것입니다. 그런데 이상한 점은 FTP 로그인을 시도할 때, 상당히 많은 시간이 걸리게 됩니다. 마찬가지로, 22번 SSH 접속을 할 때에도 굉장히 느린 현상을 나타내고 있습니다.

이는 모든 패킷들이 IPTables 필터를 하나하나씩 거쳐야 하기 때문인 것으로 예상됩니다.

(자세한 이유는 잘 모르겠습니다;; 제가 추측하기로는 새로운 연결이 들어올때마다, Conntrack으로 IP 연결을 추적하는 과정에서 패킷이 하나하나 DROP정책에 일단 걸렸다가 RELATED 상태의 패킷임을 확인하고 Allow 해주는 것 같습니다.)

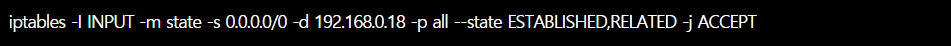

따라서 아래의 설정을 1개 추가해주게 될 경우에 굉장히 빠른 접속이 가능하신 것을 확인할 수 있습니다.

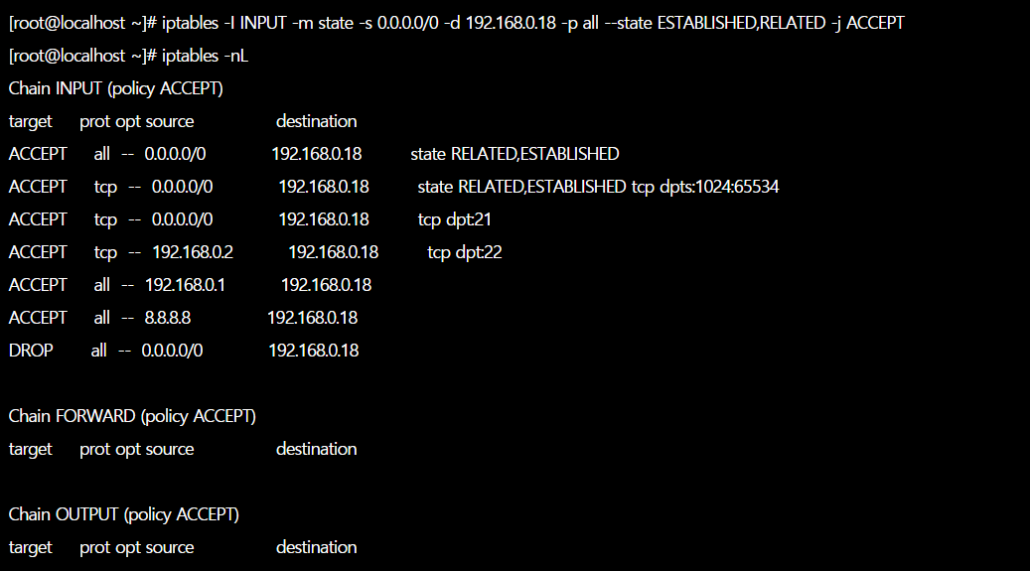

2. 위의 설정을 적용 전/후의 비교

1) 설정을 적용 하기 전의 상황

– SSH 접속을 할 때, 로그인 프롬프트가 상당히 늦게 뜬다.

– FTP 로그인을 시도할 때, 상당히 오랜 시간이 걸린다.

– 서버 내부-> 외부로 어떠한 요청을 시도해도, 시간이 오래 걸린다.

– 서버 내부->외부로 핑을 날리면 그 어떠한 곳으로도 핑이 갈 수가 없다.

2) 설정을 적용 하고난 후의 상황

– 위의 모든 상황들이 해결된다.

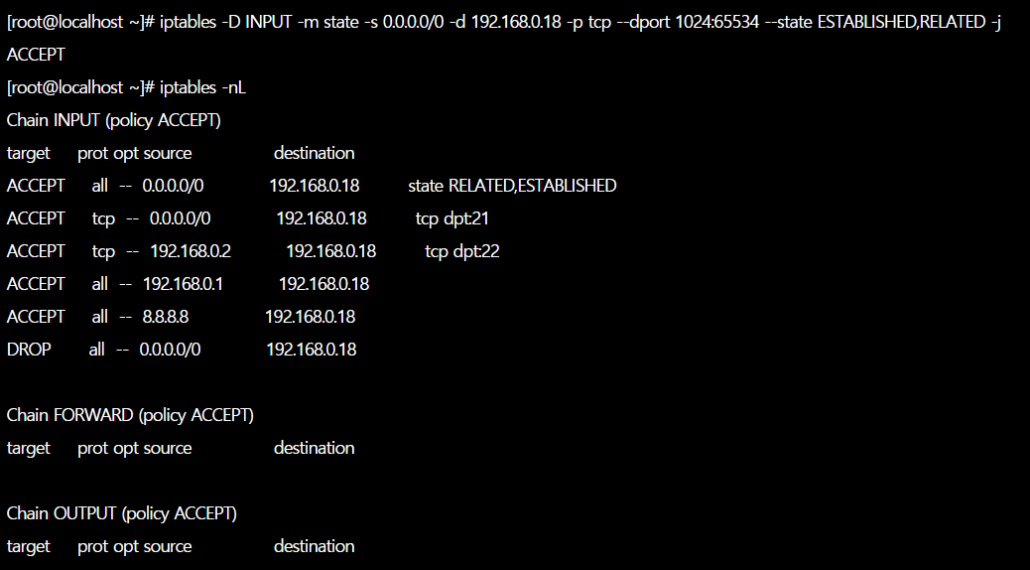

2. 불필요한 룰은 삭제해주자.

물론 1024:65534 포트에 ESTABLISHED와 RELATED된 패킷을 허용하는 룰과 겹치게 됩니다. 그래서 저는 저 룰을 삭제할 예정입니다.

출처: https://sata.kr/entry/IPTables-6-IPTables를-사용해서-접속이-느려진다면-INPUT [SATAz BLOG]