한글 문서 파일 위장 악성코드 유포... 김수키 해킹그룹 공격 추정

‘개인정보유출내역.hwp.exe’ 파일명의 악성 파일 실행 유도 문구 포함돼

악성코드 실행 혼란 위해 뜨는 메시지 박스…‘오류’를 ‘오유’로 표기하는 등 북한어 사용

지금까지 윈도 도움말 파일(.chm), 마이크로소프트 원노트(OneNote) 등의 파일 형식으로 유포되던 악성코드가 최근 실행 파일 형식으로 유포되는 것이 확인됐다. 해당 악성코드에서 사용된 단어 및 실행되는 스크립트 코드가 이전에 분석한 코드와 유사한 것으로 보아 북한 해킹그룹 김수키(Kimsuky)에서 제작한 것으로 추정되고 있다.

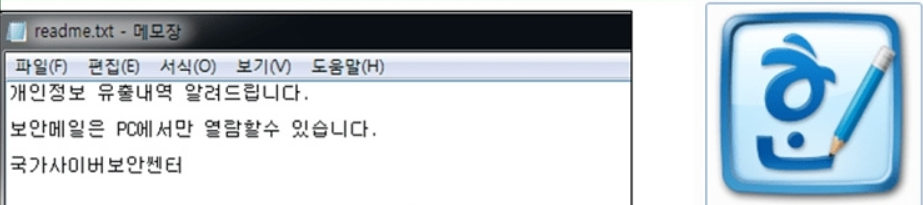

안랩 ASEC 분석팀에 따르면, 이번에 확인된 악성코드는 압축파일 형태로 유포되며, 내부에 readme.txt와 함께 한글 문서 확장자로 위장한 실행 파일이 존재한다. 또한, readme.txt 파일에는 ‘개인정보유출내역.hwp.exe’이란 파일명의 악성 EXE 파일의 실행을 유도하는 문구가 포함돼 있다. 악성 EXE 파일은 닷넷(.NET)으로 컴파일됐으며, 한글 문서 아이콘을 사용해 문서 파일처럼 보이도록 위장했다. 또한, 확장자가 제대로 보이지 않도록 파일명에 공백을 다수 삽입하는 교묘한 방법을 사용했다.

해당 EXE 파일 내부에는 Base64로 인코딩된 파워쉘 명령어가 존재한다. 따라서 파일을 실행하게 되면 이를 디코딩해 %APPDATA% 폴더에 update.vbs 파일로 저장하고 파워쉘을 통해 생성한 update.vbs 파일을 실행한다.

이 게시글이 문제가 될 시, 삭제하겠습니다

댓글 없음:

참고: 블로그의 회원만 댓글을 작성할 수 있습니다.